0x01: 渗透测试 某金融站:

那天无意在某2345 上看到了某金融站的广告:

就点开了某站测试。

www.xxx.com

看了一下,不知道是什么系统。还是一个未知的系统。

也是老司机了,不可能拿上各种扫描器就开始BBB

近视了简单的 信息搜集 得知。

真实IP为 42.123.XX.XXX

系统为nginx

Php二次开发

当然这种估计 金融估计是找不到注入漏洞的,,

我就不用工具扫一波了。

一看 网站对 XSS 估计 没怎么过滤,

我就看见 网站 有啥输出到后台的 点没有,

看到有个商城 可以兑换,商品,实物,但是

好像需要积分, 我不可能自己花钱去 xxx吧。

然后 思路来了:

对网站进行了, 一波逻辑漏洞挖掘。

自己注册了了一个

里面功能还可以的, 还有CSRF,但是没有啥卵用:

我们找回密码试试:

好像只要一条验证码就行,,相信很多小伙伴想到了爆破:

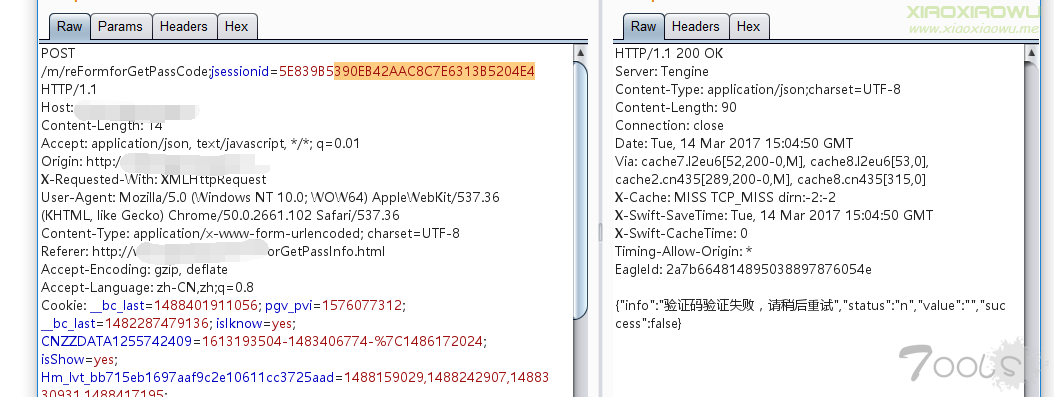

但是我没有,我们抓包看看:

Session 为前端返回。这不是逻辑漏洞的征兆?

Info 验证码失败。 后门说false 失败。

修改false 为true 看看, true 为真即成功

好吧 还是失败 , 但是前面的 返回值N 可能就是 他们公司验证码效验的规则 N为NO 那么Y呢?

试试改N为Y

确定也需要抓包 修改返回

可以看到成功: 登录也成功登录 确认存在找回逻辑。

那么问题来了: 说好了XSS呢?

别急我们去看商城, 兑换都要积分,积分都是RMB 换。。哎

这时候 搜集信息找着网站有积分的用户。。。 在网站内一无所获。。

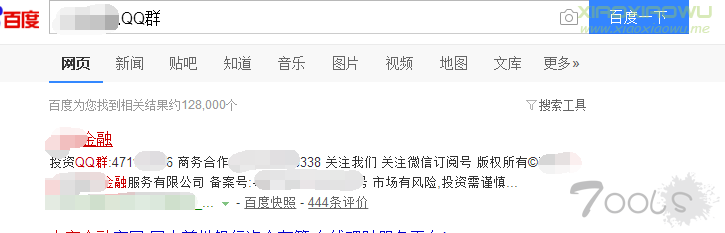

那么我们来到。神奇的百度

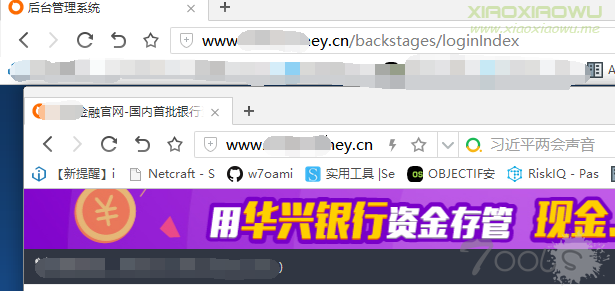

第二天成功进入,:

果断,先把QQ头像改为他们金融的头像冒充下;

果断私聊: 你好我们平台 正在进行随机抽取投资客户进行奖励抽选,请提供下手机号:

虽然有点老套,效果还是不错, 几分钟 拿到了20+手机号:

我觉得够的同时被发现了, 果断自己退群,下QQ。

手机拍的 , 有点反光:

马上 进入 地址测试 XSS:

用标签闭合 :

![]()

自己打下自己, 可以;

R然后 找到实物, 积分的兑换 这里这么多多换几个 多打几次。:

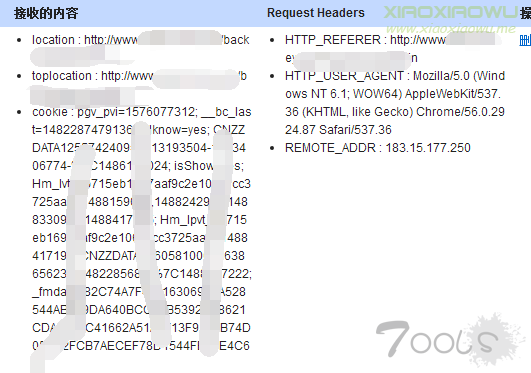

成功打到后台cookie

本文转自土司:w7oami