在做安全测试时,种个后门养个马在所难免,常见的后门有exe、bat、scr、vb等格式,可是凡是有点安全意识的都不会去下载、双击打开,那给后门穿件衣裳可好。metasploit堪称渗透神器,经常用它来生成后门文件,来拿服务器权限。此处就以metasploit生成个exe后门为例,看她如何华丽转身。

准备工作

- test.exe

- 利用msfvenom提前生成的后门

- index.jpg 一张图片

- Resource 给后门穿个马夹

- Unitrix 实现完美转身

1.index.jpg转换为ico格式

访问 https://icoconvert.com/ 上传index.jpg,通过在线转换,即可生成.ico文件,我的index.jpg变身后模样如下:

2.利用Resource_Hacker给后门穿件马夹

打开Resource_Hacker,通过file--->open导入我们提前生成的后门test.exe

导入成功后左边导航栏会出现version info的文件夹

点击Add Binary or Image Resourc(下图标红功能),弹出如下对话框,selectfile选择之前生成的.ico文件

点击 Add Resource,点击完成后如下图

最后点击保存,这个时候我们的后门已经穿好马夹,如下

俗话说人靠衣装马靠鞍,此时看是不是更像一张图片啊,此处可以把后缀修改为test.jpg.scr,防范意识小的用户也许就双击运行了,但是这个.exe是不是还是看着有点碍眼啊,接下来,看我们如何干掉这个后缀。

3. 利用Unitrix实现完美变身

最开始我还以为Unitrix是个小工具,通过查资料才发现,原来Unitrix是一个病毒名称,此病毒就是利用在文件名中插入unicode字符,来实现文件名以相反顺序显示。

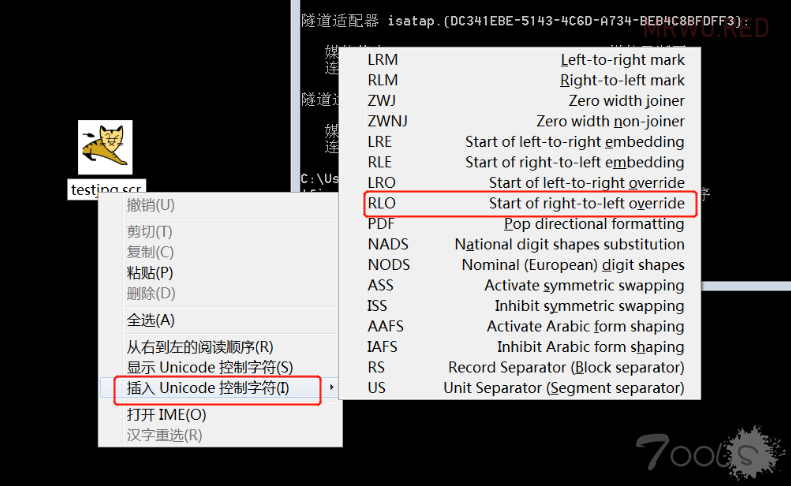

点击文件进行重命名,在jpg前插入unicode字符,其实插入的是个由右向左显示的unicode字符

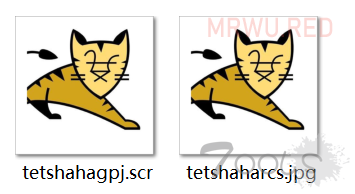

插入完成后见证奇迹的时候到了,像不像个图片呀,你还会以为他是个后门么?

打开metasploit开启监听模式,当被攻击装双击打开该图片后,可看到鱼儿上线啦

为了更好的理解这个命名原理,对重命名前和重命名后做个对比,需要从哪个字符开始就从哪个字符前插入RLO unicode,原理明白后在进行操作时才能灵活应对。

为了更好的理解这个命名原理,对重命名前和重命名后做个对比,需要从哪个字符开始就从哪个字符前插入RLO unicode,原理明白后在进行操作时才能灵活应对。

通过自己测试,在win10下不能通过这种方法修改名称,但是win7下可以正常修改;另外在win7下过长的文件名会出现文件名换行的情况,如下图

这个时候在jpg前插入RLO会发现,字符反转到 . 结束并没有达到我们要的效果,如下图,通过反复尝试发现原来是由于文件名太长出现换行导致。

解决这个问题很简单,把这个文件拖到文件夹下即可,此时在插入ROL即可成功

最后:伪装的木马虽然骗的了我们的眼睛,但是骗不过杀毒软件,只有免杀的木马穿上这件马夹才能碰撞出更激情的火花

本文首发于:https://www.freebuf.com/column/200685.html

文件参考: https://null-byte.wonderhowto.co ... ke-picture-0168183/