上个月做了一次项目,是某系统的测试,简单做一次测试总结

首先拿到项目给的测试范围,几个域名打开发现都是需要登入的系统,首页只有一个登入框。

第一眼。没啥思路,有验证码burp爆破路子是行不通了。测试也不让用扫描器,于是上搜索引擎搜一下这个系统。发现某一个页面有该系统的介绍和附件下载,大致介绍就是大家要熟练使用这个系统。

下面跟着一个附件的下载链接,下载回来打开看看,发现是系统使用的说明书。

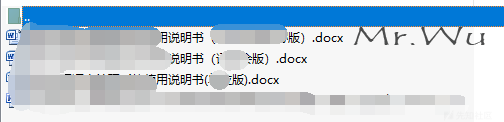

而且运气很好,这个说明书的编写者,在编写说明书的时候截图了部分系统的使用界面,而界面中刚好就包含了一部分专家的账号。

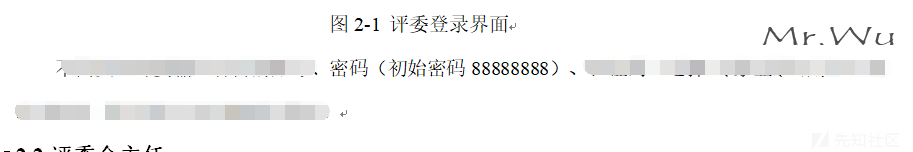

同时说明书里也写出了所有账号所使用的初始密码。

观察了一下泄露的账号,fuzz一下账号的命名规则,结合初始密码。因为有验证码的关系,逐个去手动登入了一下。试了大概四五个就遇见了一个没改初始密码的账号。

成功登入

进入系统后 发现该系统是专家的评审系统,每个账号只可以看到10人信息并给与评审

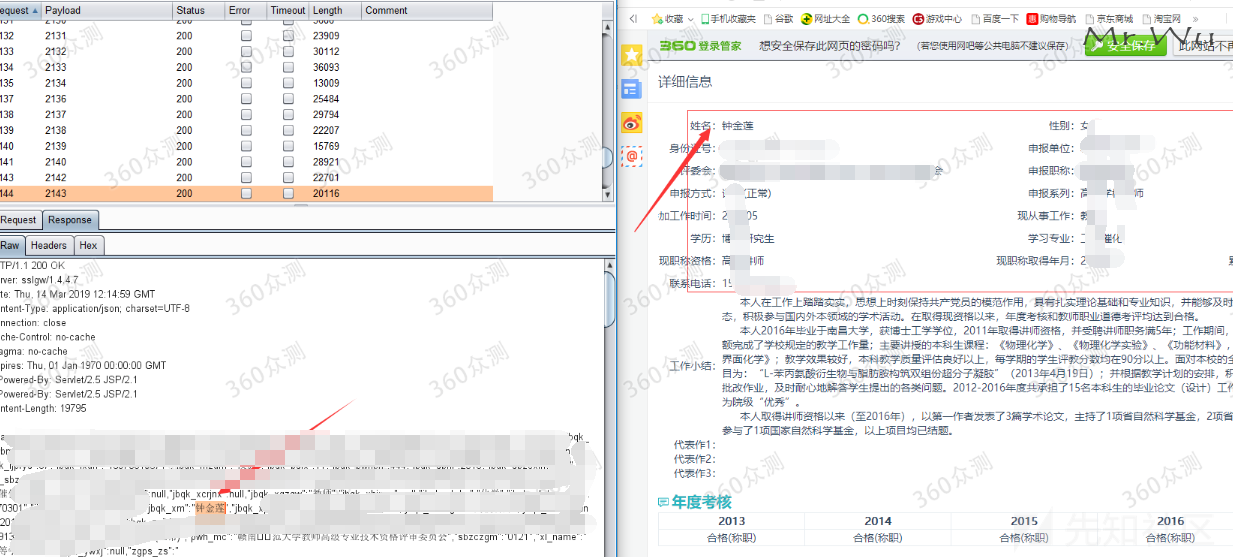

直接F12一下查看页面元素。发现每一个姓名都有一个ID号。

猜测应该是通过ID参数来显示可能存在ID遍历,于是用burp尝试抓包

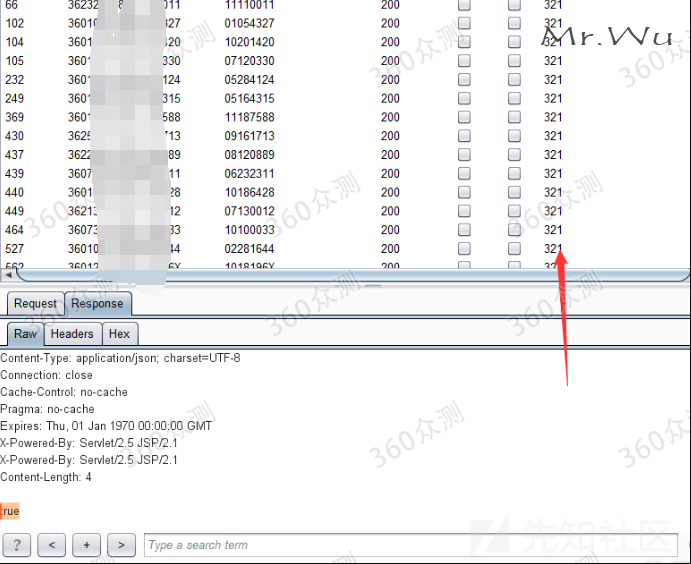

可以看到ID遍历出了所有包含了姓名 编号 手机号 身份证号 照片路径 单位 等详细信息的用户信息

然后照片处发现了一个神奇的URL

照片的路径为URL=/图片路径/

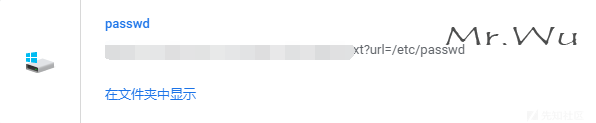

尝试把URL后面的路径改为/etc/passwd

成功下载到passwd文件,一个任意文件读取的漏洞到手了。

继续翻看系统发现一个没验证码的登入页面,随便试了一下,发现并没有提示登入成功还是失败,也没有返回任何信息

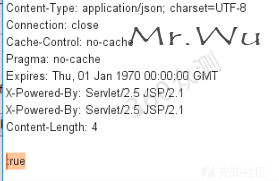

抓包分析一下,发现账号密码正确则返回ture,反之则返回flase

于是用刚刚ID遍历获取的身份证信息做字典 用户名为身份证 密码为身份证后八位(为啥后八位,之前泄露的说明书里有说明)

对可以成功登入的账号和密码进行整理,去尝试进行其他系统的撞库。刚好另一处登入系统的账号就是身份证。

尝试撞库登入系统

成功登入另一处系统,

总结

这次漏洞的主要起因就是客户习惯性的用公告的形式,同时用户去下载一个看似不起眼的使用说明书,而说明书的编写者没有对系统截图中的敏感截图部位进行打码处理,导致了部分用户登入账号信息泄露出去,而正是这几处微小的不起眼的细节给攻击者一个可乘之机。从而导致了后面一连锁的漏洞。如果没有这个附件给与登入系统的突破口,那么后续也无法登入系统,从而无法发现ID遍历和任意文件下载,进而也无法在无验证码的登入页面处制作字典撞库其他系统。

原文地址:https://xz.aliyun.com/t/4699