起因

某客户需要仿某DZ X3.2论坛,完全一模一样的那种;

对于这种仿站,我们就不要苦逼的去打包前端代码然后一个个箱套后台了,那样会麻烦到要死,so,搞事情...

走起

打开网站,大致看了下,丫就一色站,各种天马行空的板块和那些少儿不宜的图片让我等屌丝内心有点小激动ing,网站会员挺多的,跟帖评论的也挺多,就是不知道是不是虚假数据了,不过我们对他的数据不感冒,咱们要打包呀。

对于这种站,不知道各位看官的渗透流程是什么呢?

是先做一大堆信息收集,还是掏出一堆0day砸上去呢?

我呢,懒,那些个繁琐的操作肯定是放在最后无奈的时候,咱先手工浏览一遍网站。

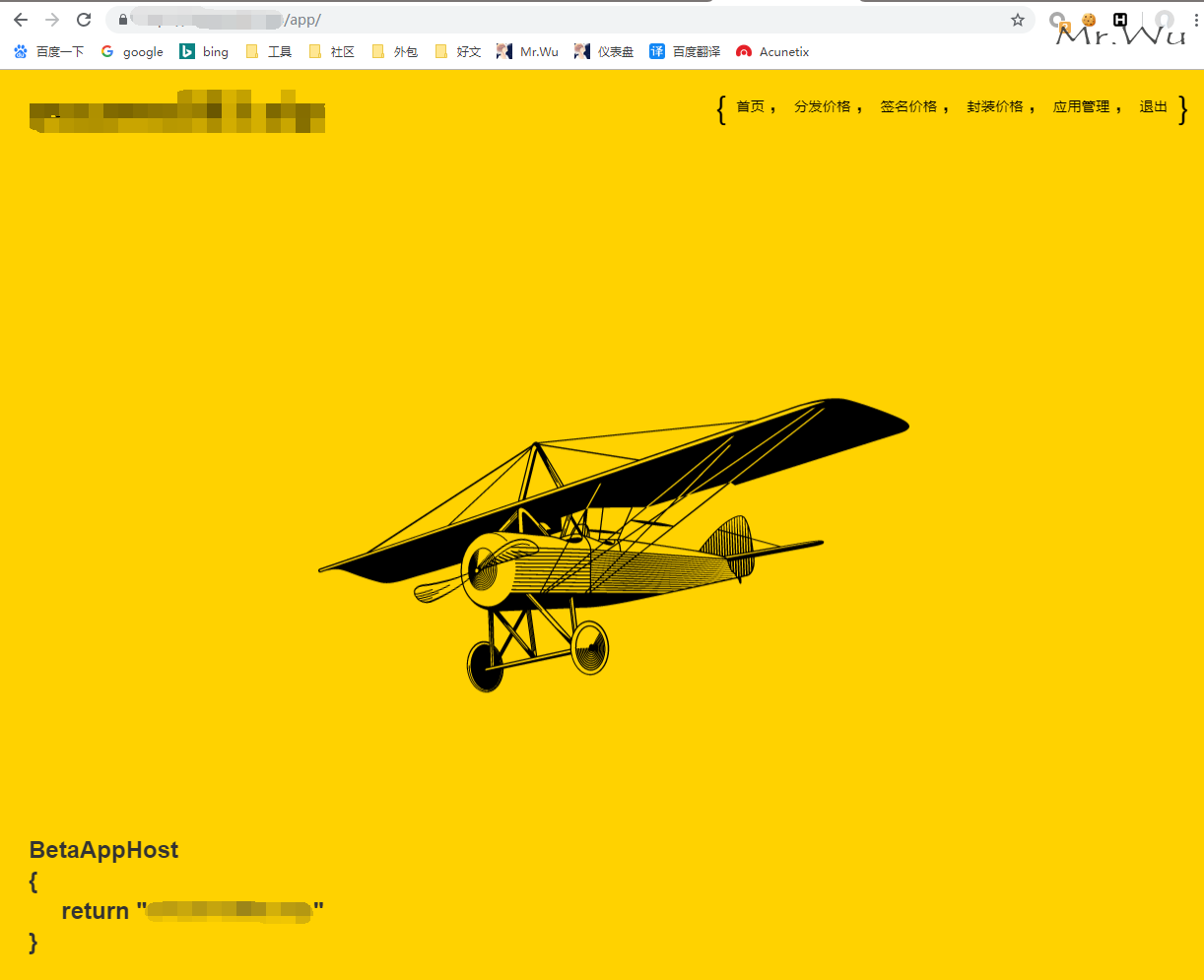

最后我锁定了左上角那个 app下载

寻找 EarDev 的 EarCMS App 漏洞

这个URL地址看着怎么让我这么揪心呢?我记得DZ可没有这个构造。

一步一步的目录往上走,最后来到了这个页面:

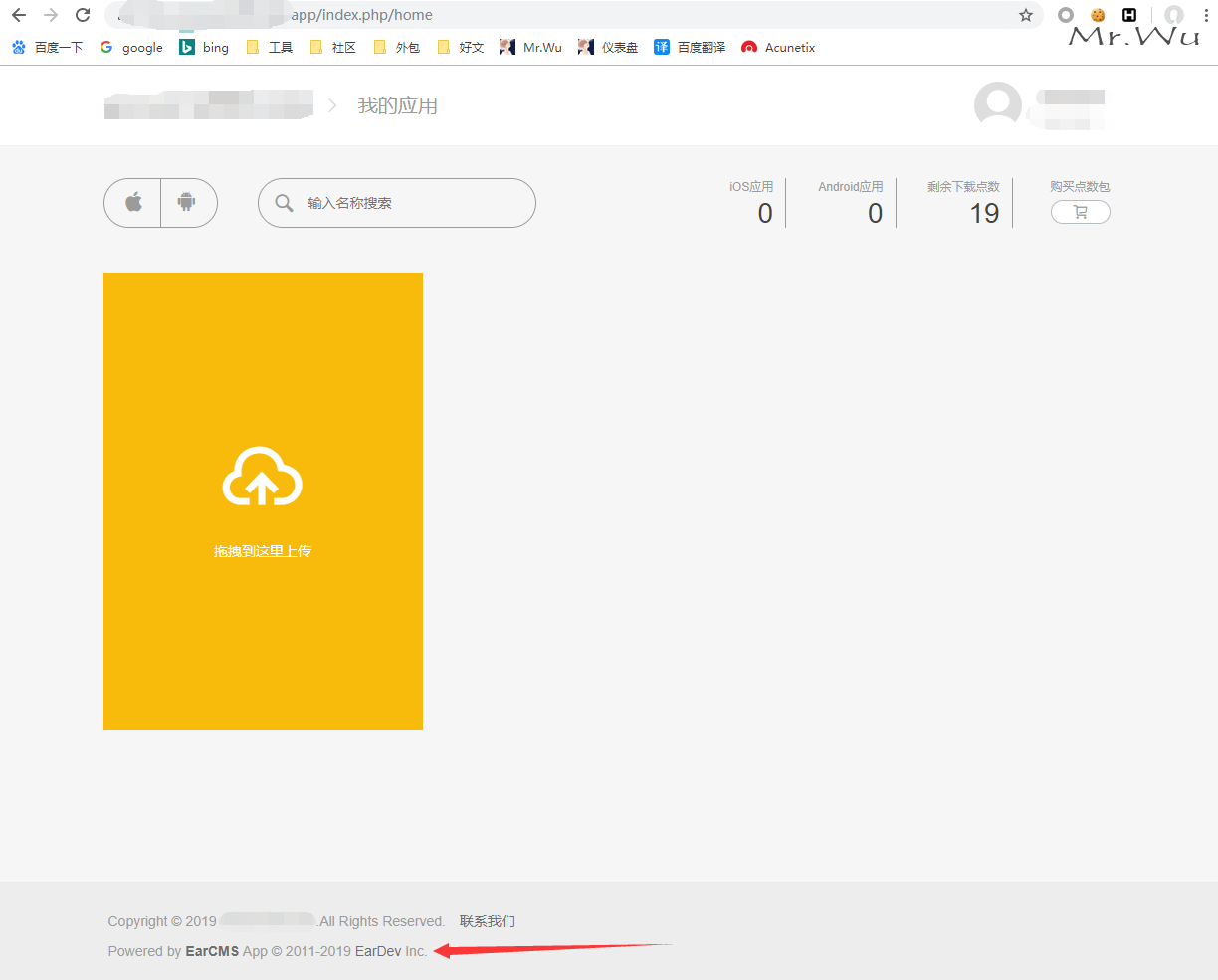

发现 EarCMS App ,没有见过的CMS耶,第一感觉就是,这次的渗透,我的突破点就是它。

然后呢,各种百度谷歌,可惜搜到的全是 Ear Music 的漏洞,似乎 EarCMS App 是官方才发布出来的,网上都没什么信息。

好吧,既然没有前辈的指路,那咱们自己找路吧。

burp打开,然后对网站的各种GET OR POST请求进行手工检测,

注入点一枚都没有找到,有几个上传点,但是测试了半天均失败告终,经过几个小时的奋战,不得不承认,我还是太菜了啊,没辙了。。。

DZ 3.2漏洞测试

好吧好吧,我承认是我菜了,咱们回到DZ,还是靠前辈们指路吧。。

各种百度谷歌搜索,整合了一些DZ 3.2的漏洞,然后构造测试,折腾了半天最后发现,丫的怎么就是这么倔,不肯成全我,抓狂。。。此时已经后半夜了。。。

一顿瞎折腾

故事进入了僵持中,这可如何是好?像我这样的小菜, 怎么能连个色站都撸不过呢?

掏出我的御剑和 Acunetix 进行 一顿轰炸,

掏出burp 对 EarCMS App 后台进行一顿爆破(后来下载源码本地安装搭建后才发现,MD,用户名并不是admin,而是安装时候输入的邮箱!!!逗我玩呢!!)

DZ 3.2 的后台改掉了,不知道跑哪去了,没扫出来。

UC_Server 尝试弱口令失败。

然后呢,瞎折腾果然是瞎折腾,折腾半天最后一无所获。

菜鸟也玩源码审计

实在没辙了, EarCMS App 我总感觉有问题,只是我没找到,果断去官网下载了一份源码,

目标站的 EarCMS App 和官网的版本有点小差别,发布时间差了些许,不过并不影响我们的简单审计。

源码下载完,然后本地搭建好,开始秀秀我的审计功底了(其实只是勉强看懂PHP的渣罢了-。-)

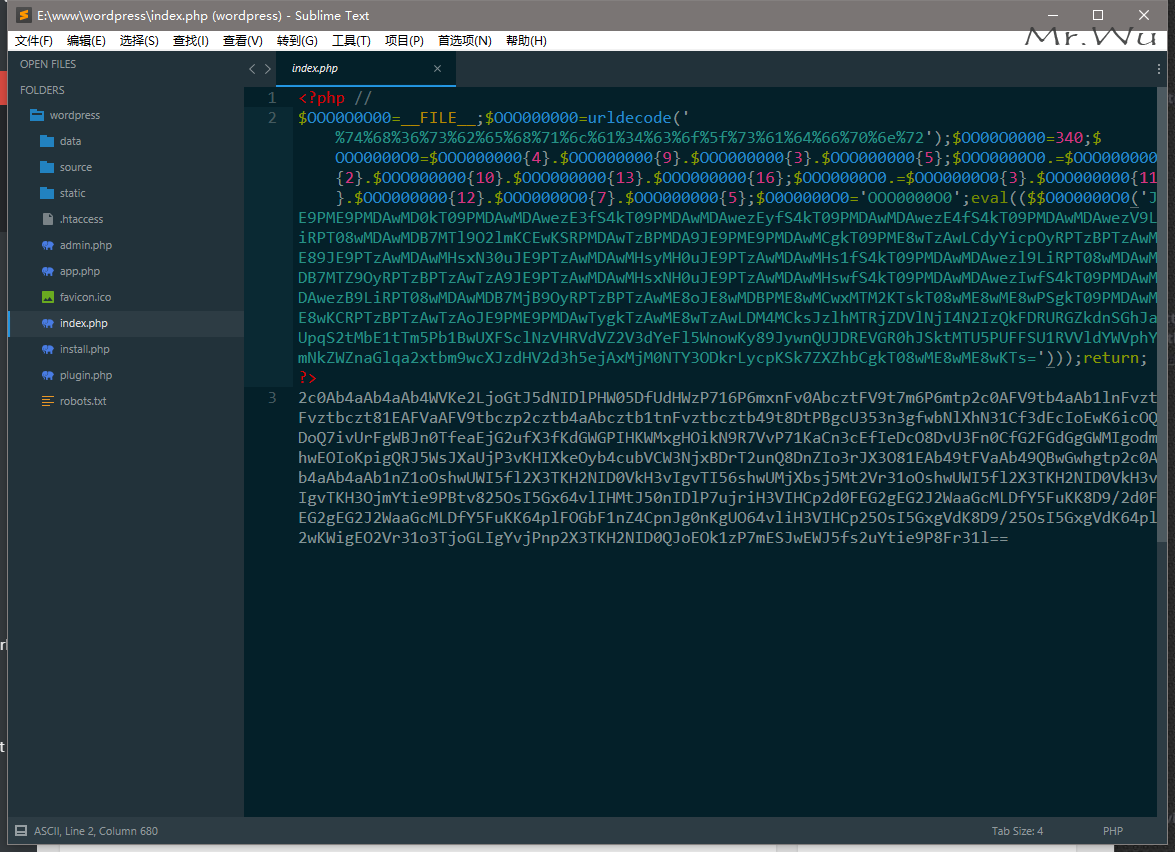

打开源码看到的是这样的,纳尼?一个小CMS都玩威盾加密了?多此一举啊。。。

好吧,边看代码边去威盾在线解密解。

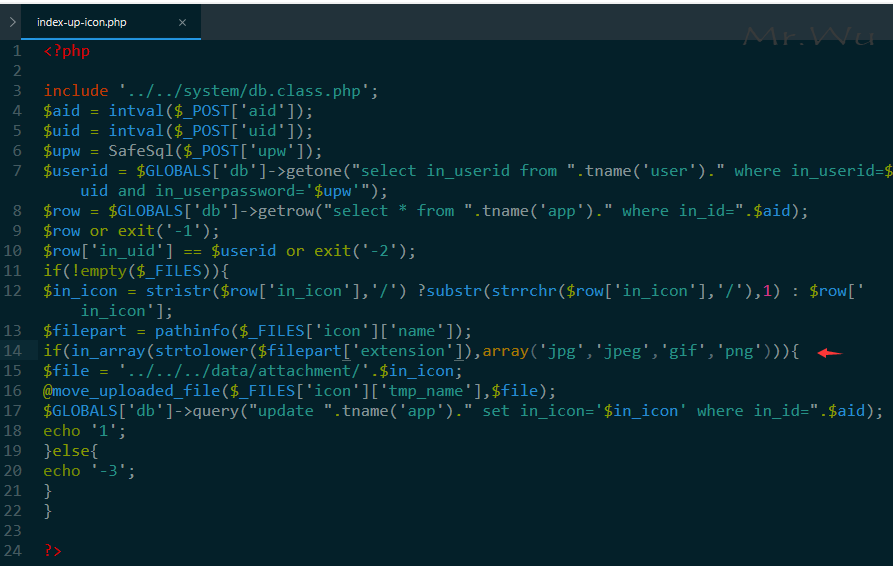

首先就盯着那几个上传点和几个可能存在注入的点的代码进行查看。

发现他的过滤做的挺好,全部都加了 intval() 函数过滤,我等小菜只会看看GET和POST的,其他深层次的构造咱就不会了,即使找到漏洞都不会构造URL,找不到目标位置,哈哈

对几个上传点瞅了又瞅,眉毛皱了又皱,好吧。。咱的审计功底也只限找 注入了,严重表示上传点瞅不懂。。。

一时间又陷入了尴尬的局面,咋办呢?都熬了大半夜了,快天亮了,就这样放弃吗?真的不甘心呢。。。。

审计大佬显神威

实在没辙了,最后不得不弱弱的表示,我要请外援。。。

在土司发帖求助,将我觉得有问题的几个页面代码发出去让土司的大神们也来瞅瞅,帖子发完,然后我也该睡觉了。

中午起床后第一眼先瞅瞅土司大神们的回复,

倒数第二段代码,可以直接上传PHP的?纳尼。。。这几个上传点我都测试过了啊,没法突破,居然还可以直接上传PHP的?弱弱的怀疑一波大神。。。

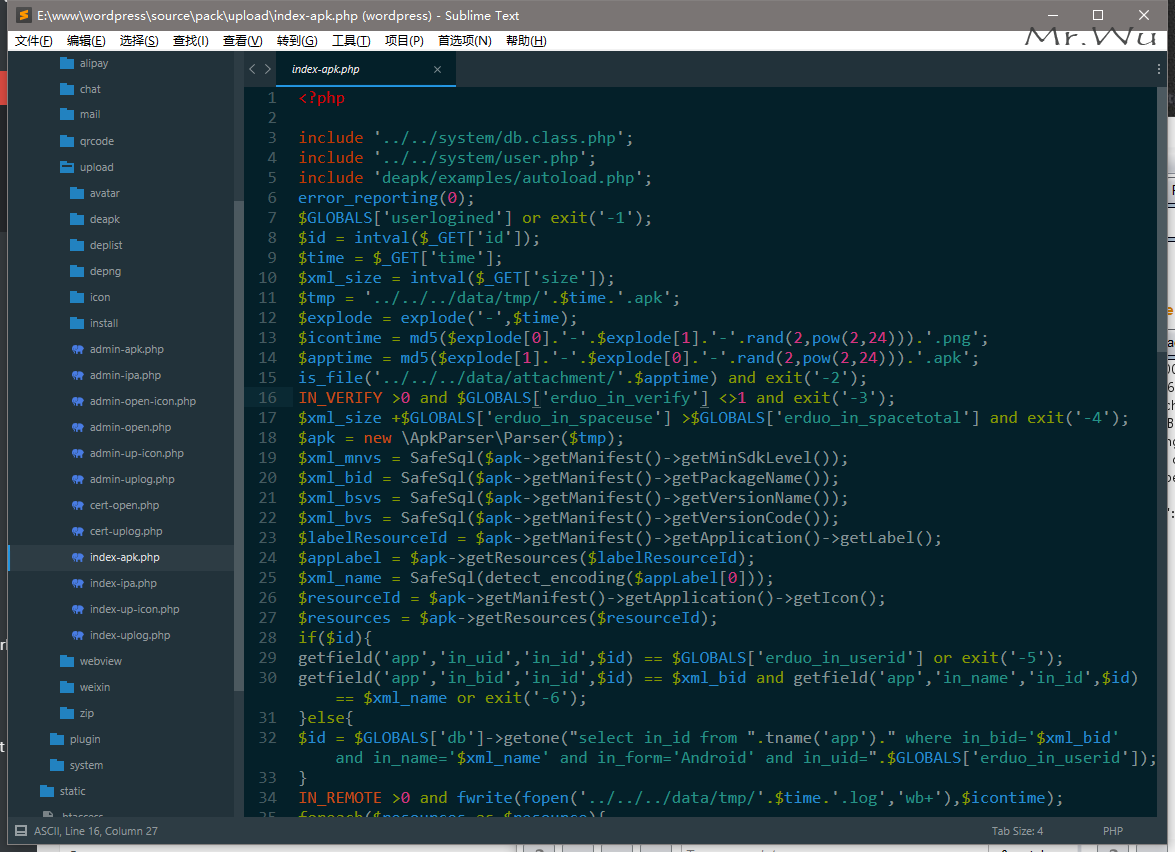

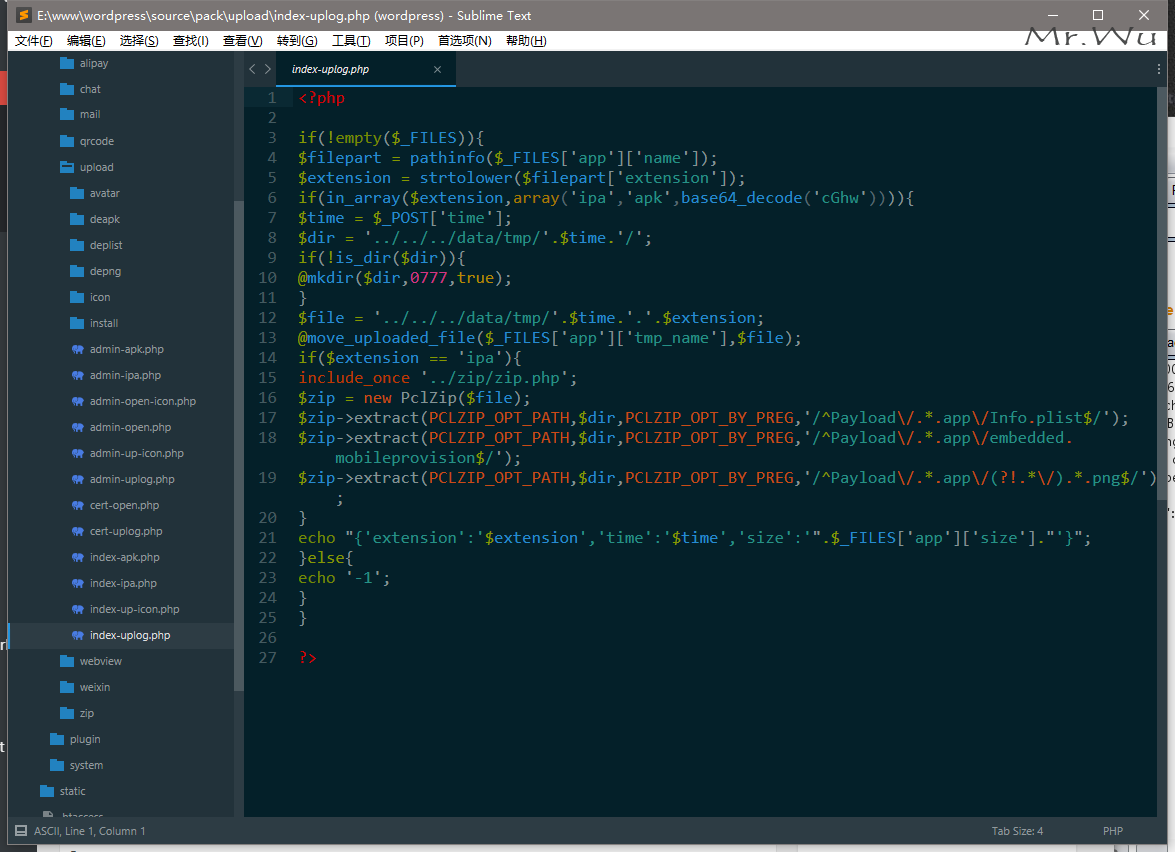

姿势摆正,仔细瞅瞅,发现关于后缀的代码也就三段,第6行写了一个if判断,

限制后缀为ipa、apk以及base64_decode加密的php后缀才上传成功,否则返回-1.

这一对比,差距这么明显的,我昨晚是小黄图看多了脑细胞不够用了吗?感谢大佬的提点,赶紧本地测试测试。

EarCMS App 上传漏洞

本地测试,成功GETSHELL,直接上传PHP+任意文件名+跨目录上传,果然大神不曾欺我。。。

但是在这里我就纠结了,既然能直接上传PHP,都不需要任何姿势突破的,那为何我之前黑盒测试的时候失败?

仔细回忆和尝试,发现是因为习惯防火墙,所以最开始测试都是胡乱填的后缀,如xx、pppp什么的乱填,导致一开始没拿到shell,浪费了那么久时间。

终究GETSHELL

Linux,打包so easy~至此完事收工,折腾了半天,全是审计大佬的功劳,想哭。。。