一个DZ7.2的faq.php注入引发的故事....

在拿shell的过程中,总是出现各种各样的问题,本来就不会手注,外加DZ的注入EXP又不是那种通俗易懂的,所以折腾半天无果。。不知道怎么修改语句....

后来丢给朋友看,他通过修改语句得到了几个会员账号,没办法,该站注册要邀请码。。。除了得到会员账号以外,也是一无所获,管理员和UC密码全解不开,key又是读取空。。。MySQL的权限又很低。

然后朋友发了我一个漏洞,表示之前我翻遍了百度居然都没注意到这个漏洞,只能说这漏洞牛逼呀——Discuz! 6.x/7.x 全局变量防御绕过导致命令执行

利用该漏洞成功得到菜刀权限。。。

然后就是提权了,服务器上有MySQL、mssql,另外网站还装了Tomcat!

所以我们直接转战Tomcat,mysql都不看了,因为一般Tomcat都是system权限。

果断在Tomcat项目建了个大马,(一句话全被杀)然后上大马看了下,果然是system权限!

本以为就这么简单的结束了。。。可是内网还有几个服务器,不继续我怎么甘心,于是暂时的目标就是获取当前服务器的管理员密码,进行通杀。。。(如果密码一样的话)

然后就开始了苦逼的提权路。。。

加用户成功,但是在加到管理组的时候一直提示错误:5 被拦截了,看了下进程发现360+安全狗。。。恶心。。

穿的exp全被杀,没免杀EXP真不好搞,然后就想用powershell抓密码试试,结果显示powershell拒绝访问。。。

然后又尝试了msf反弹个shell回来,在试试powershell,结果反弹回来后在执行shell的过程中断开了,估计杀软又在搞鬼。。。

没办法,一时不知道该怎么办,就去土司搜了下错误5相关的文章,找到了一些大牛们的建议:

1.api加用户,但恕我无知,第一次看见,api是个什么鬼?好像是编译的exe程序?反正百度了半天没弄懂怎么个api加用户的。

2.克隆账号。找到了这篇文章:克隆管理员帐号的方法

然后利用这方法,成功突破360和安全狗加上用户

1. regedit /e adam.reg HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\000001F4

2. 修改adam.reg文件中的'1F4'为'1F5' 也就是guest来宾用户

3. regedit /s adam.reg 导入该Reg文件

4. net user guest Qa123321.. //修改guest密码

5. 查看是否克隆成功。

有图有真相

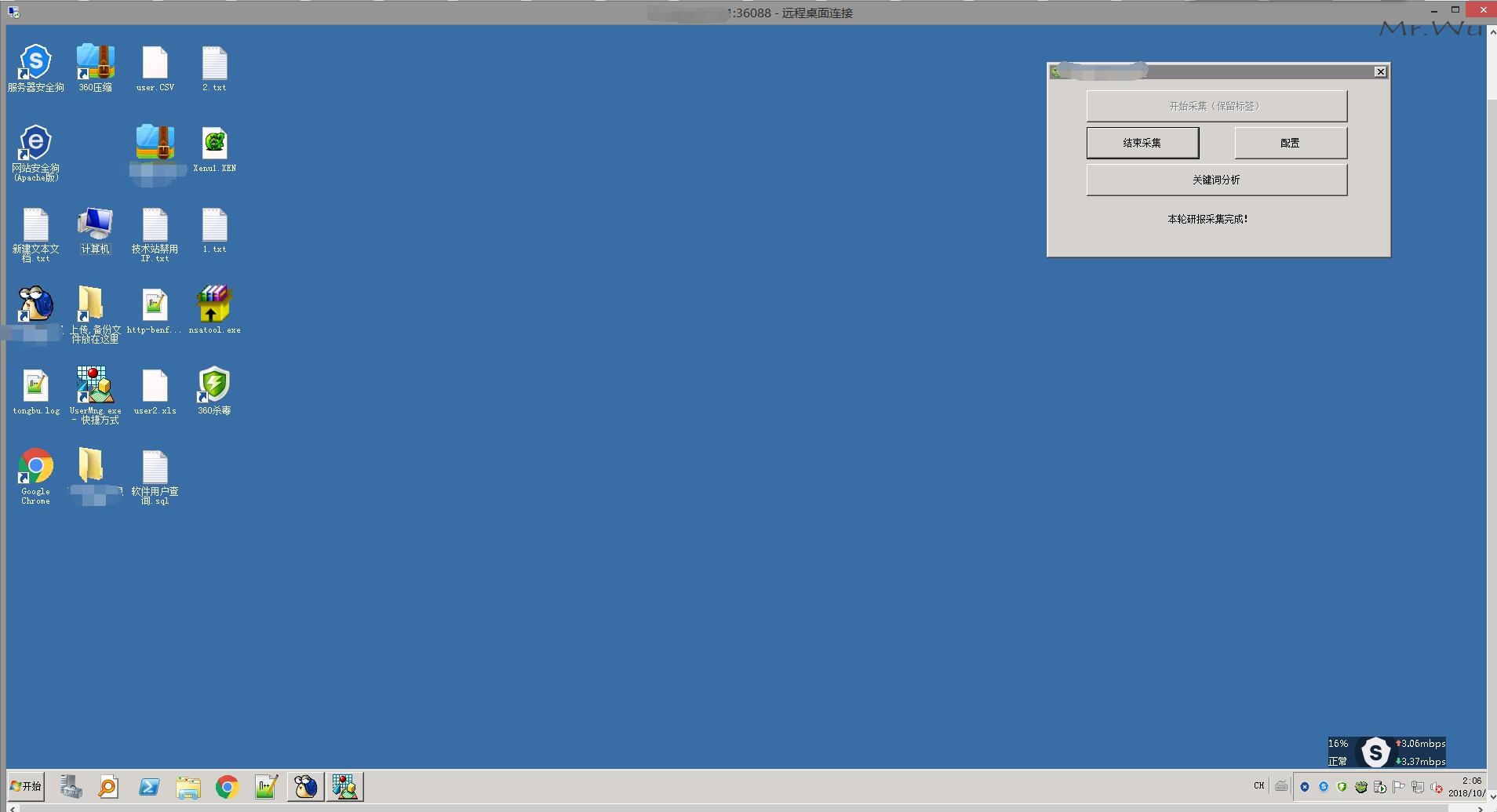

然后就是上服务器给exp加信任,然后抓密码咯

其实吧,整个渗透过程,用了一天一夜,真的非常曲折,只是有些不太方便太具体,于是就简短的记录了一下成功过程。